Tip

Lernen & üben Sie AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

Lernen & üben Sie GCP Hacking:HackTricks Training GCP Red Team Expert (GRTE)

Lernen & üben Sie Azure Hacking:

HackTricks Training Azure Red Team Expert (AzRTE)

Unterstützen Sie HackTricks

- Überprüfen Sie die Abonnementpläne!

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @hacktricks_live.

- Teilen Sie Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud GitHub-Repos senden.

Einige Anwendungen akzeptieren keine vom Benutzer heruntergeladenen Zertifikate. Um den Webverkehr für einige Apps zu inspizieren, müssen wir die Anwendung tatsächlich dekompilieren, ein paar Dinge hinzufügen und sie dann neu kompilieren.

Automatisch

Das Tool https://github.com/shroudedcode/apk-mitm wird die notwendigen Änderungen an der Anwendung automatisch vornehmen, um die Anfragen zu erfassen, und wird auch das Zertifikat-Pinning deaktivieren (falls vorhanden).

Manuell

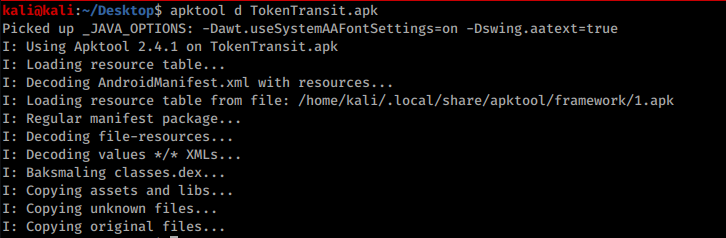

Zuerst dekompilieren wir die App: apktool d *file-name*.apk

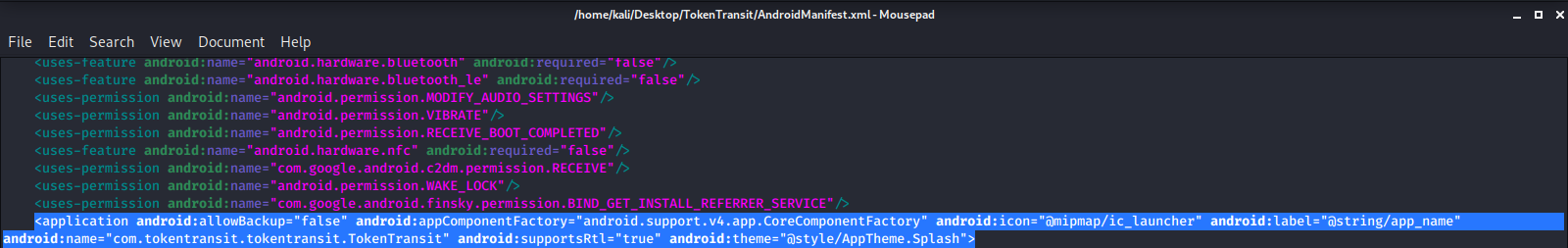

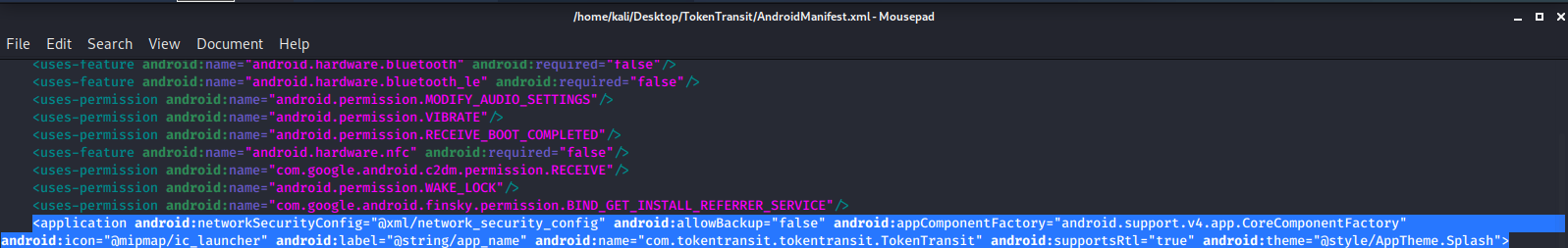

Dann gehen wir in die Manifest.xml-Datei und scrollen zum <\application android>-Tag und fügen die folgende Zeile hinzu, falls sie noch nicht vorhanden ist:

android:networkSecurityConfig="@xml/network_security_config"

Vor dem Hinzufügen:

Nach dem Hinzufügen:

Jetzt gehen wir in den res/xml-Ordner und erstellen/modifizieren eine Datei namens network_security_config.xml mit folgendem Inhalt:

<network-security-config>

<base-config>

<trust-anchors>

<!-- Trust preinstalled CAs -->

<certificates src="system" />

<!-- Additionally trust user added CAs -->

<certificates src="user" />

</trust-anchors>

</base-config>

</network-security-config>

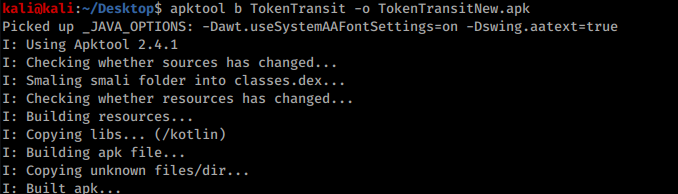

Dann speichern Sie die Datei, gehen Sie aus allen Verzeichnissen zurück und bauen Sie die apk mit dem folgenden Befehl neu: apktool b *folder-name/* -o *output-file.apk*

Schließlich müssen Sie nur noch die neue Anwendung signieren. Lesen Sie diesen Abschnitt der Seite Smali - Decompiling/[Modifying]/Compiling, um zu erfahren, wie Sie sie signieren.

Tip

Lernen & üben Sie AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

Lernen & üben Sie GCP Hacking:HackTricks Training GCP Red Team Expert (GRTE)

Lernen & üben Sie Azure Hacking:

HackTricks Training Azure Red Team Expert (AzRTE)

Unterstützen Sie HackTricks

- Überprüfen Sie die Abonnementpläne!

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @hacktricks_live.

- Teilen Sie Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud GitHub-Repos senden.

HackTricks

HackTricks