FZ - NFC

Tip

Ucz się i ćwicz Hacking AWS:

HackTricks Training AWS Red Team Expert (ARTE)

Ucz się i ćwicz Hacking GCP:HackTricks Training GCP Red Team Expert (GRTE)

Ucz się i ćwicz Hacking Azure:

HackTricks Training Azure Red Team Expert (AzRTE)

Wsparcie dla HackTricks

- Sprawdź plany subskrypcyjne!

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @hacktricks_live.

- Dziel się trikami hackingowymi, przesyłając PR-y do HackTricks i HackTricks Cloud repozytoriów na githubie.

Intro

Aby uzyskać informacje o RFID i NFC, sprawdź następującą stronę:

Obsługiwane karty NFC

Caution

Oprócz kart NFC Flipper Zero obsługuje inny typ kart wysokiej częstotliwości, takich jak kilka Mifare Classic i Ultralight oraz NTAG.

Nowe typy kart NFC będą dodawane do listy obsługiwanych kart. Flipper Zero obsługuje następujące karty NFC typu A (ISO 14443A):

- Karty bankowe (EMV) — tylko odczyt UID, SAK i ATQA bez zapisywania.

- Nieznane karty — odczyt (UID, SAK, ATQA) i emulacja UID.

Dla kart NFC typu B, F i V, Flipper Zero jest w stanie odczytać UID bez zapisywania go.

Karty NFC typu A

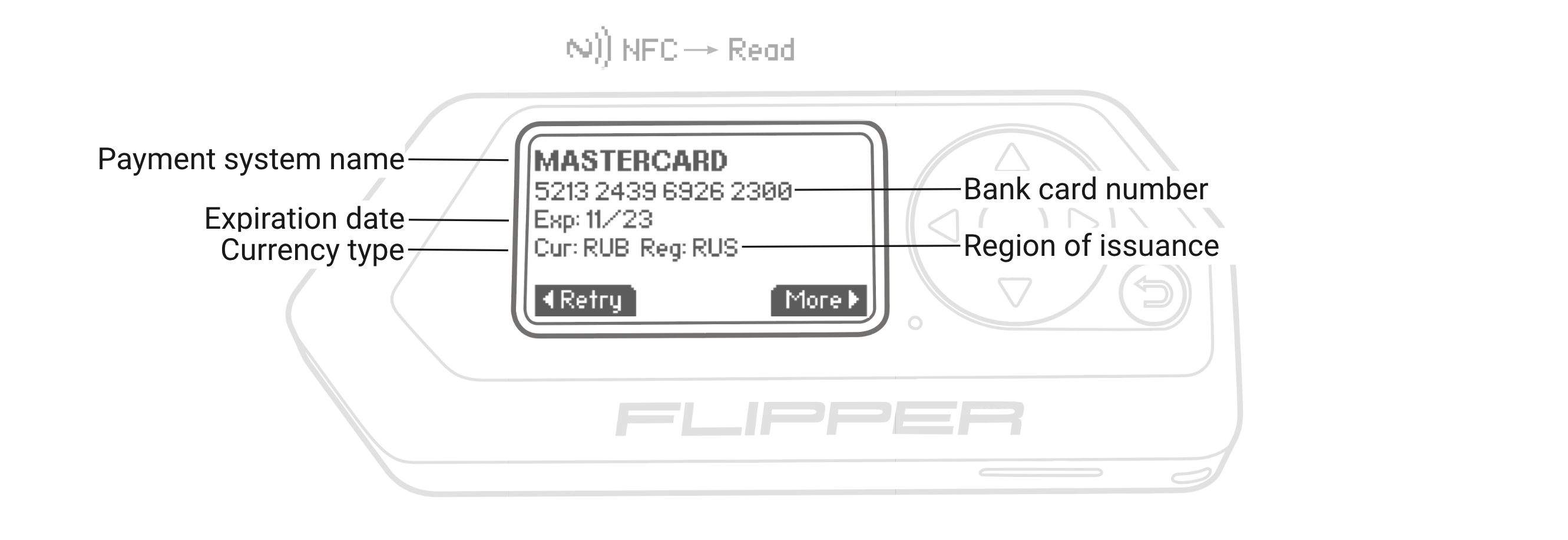

Karta bankowa (EMV)

Flipper Zero może tylko odczytać UID, SAK, ATQA i dane przechowywane na kartach bankowych bez zapisywania.

Ekran odczytu karty bankowej. Dla kart bankowych Flipper Zero może tylko odczytać dane bez zapisywania i emulowania ich.

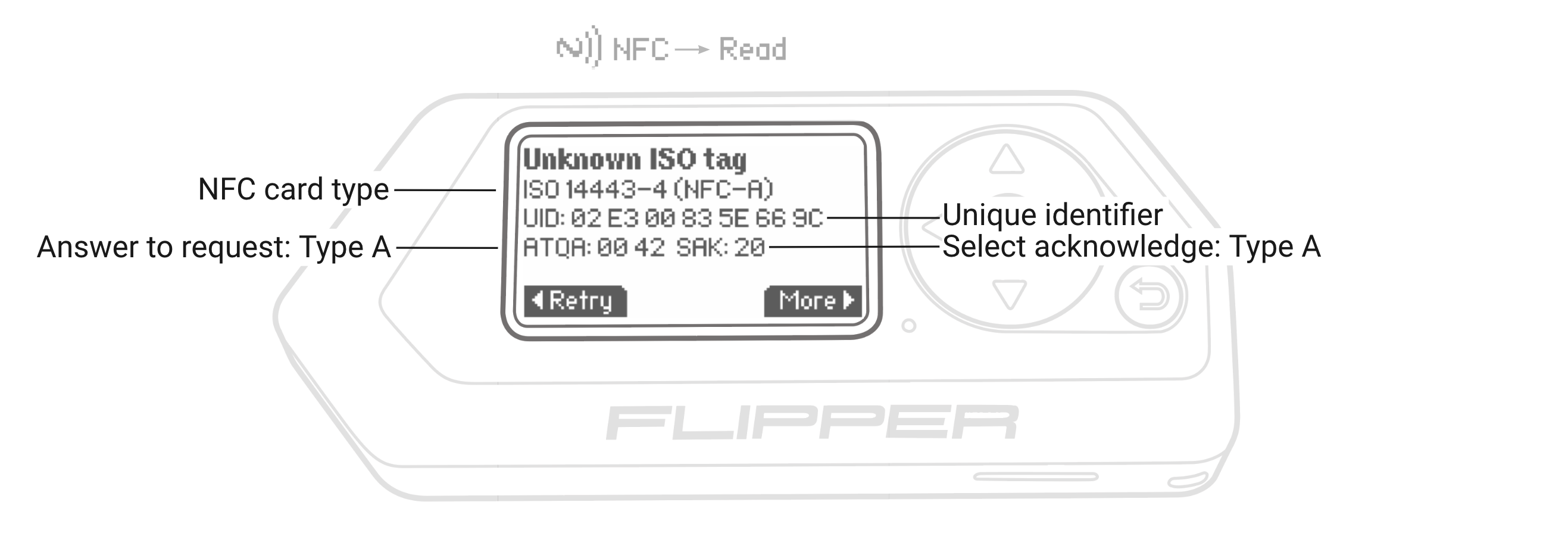

Nieznane karty

Gdy Flipper Zero jest niezdolny do określenia typu karty NFC, można tylko odczytać i zapisać UID, SAK i ATQA.

Ekran odczytu nieznanej karty. Dla nieznanych kart NFC Flipper Zero może emulować tylko UID.

Karty NFC typu B, F i V

Dla kart NFC typu B, F i V, Flipper Zero może tylko odczytać i wyświetlić UID bez zapisywania go.

Akcje

Aby uzyskać wprowadzenie do NFC przeczytaj tę stronę.

Odczyt

Flipper Zero może odczytywać karty NFC, jednak nie rozumie wszystkich protokołów opartych na ISO 14443. Ponieważ UID jest atrybutem niskiego poziomu, możesz znaleźć się w sytuacji, gdy UID jest już odczytany, ale protokół transferu danych na wyższym poziomie jest nadal nieznany. Możesz odczytać, emulować i ręcznie wprowadzić UID za pomocą Flippera dla prymitywnych czytników, które używają UID do autoryzacji.

Odczyt UID VS Odczyt Danych Wewnątrz

.png)

W Flipperze odczyt tagów 13.56 MHz można podzielić na dwie części:

- Odczyt niskiego poziomu — odczytuje tylko UID, SAK i ATQA. Flipper próbuje zgadnąć protokół na wyższym poziomie na podstawie tych danych odczytanych z karty. Nie możesz być w 100% pewny, ponieważ jest to tylko przypuszczenie oparte na pewnych czynnikach.

- Odczyt wysokiego poziomu — odczytuje dane z pamięci karty za pomocą konkretnego protokołu na wyższym poziomie. Oznacza to odczyt danych z Mifare Ultralight, odczyt sektorów z Mifare Classic lub odczyt atrybutów karty z PayPass/Apple Pay.

Odczyt Specyficzny

W przypadku, gdy Flipper Zero nie jest w stanie znaleźć typu karty na podstawie danych niskiego poziomu, w Dodatkowych Akcjach możesz wybrać Odczytaj Specyficzny Typ Karty i ręcznie określić typ karty, którą chcesz odczytać.

Karty Bankowe EMV (PayPass, payWave, Apple Pay, Google Pay)

Oprócz prostego odczytu UID, możesz wyodrębnić znacznie więcej danych z karty bankowej. Możliwe jest uzyskanie pełnego numeru karty (16 cyfr na przedniej stronie karty), daty ważności, a w niektórych przypadkach nawet nazwy właściciela wraz z listą najnowszych transakcji.

Jednak nie możesz odczytać CVV w ten sposób (3 cyfry na odwrocie karty). Również karty bankowe są chronione przed atakami powtórzeniowymi, więc skopiowanie ich za pomocą Flippera, a następnie próba emulacji w celu zapłacenia za coś, nie zadziała.

Referencje

Tip

Ucz się i ćwicz Hacking AWS:

HackTricks Training AWS Red Team Expert (ARTE)

Ucz się i ćwicz Hacking GCP:HackTricks Training GCP Red Team Expert (GRTE)

Ucz się i ćwicz Hacking Azure:

HackTricks Training Azure Red Team Expert (AzRTE)

Wsparcie dla HackTricks

- Sprawdź plany subskrypcyjne!

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @hacktricks_live.

- Dziel się trikami hackingowymi, przesyłając PR-y do HackTricks i HackTricks Cloud repozytoriów na githubie.

HackTricks

HackTricks