Tip

AWS हैकिंग सीखें और अभ्यास करें:

HackTricks Training AWS Red Team Expert (ARTE)

GCP हैकिंग सीखें और अभ्यास करें:HackTricks Training GCP Red Team Expert (GRTE)

Azure हैकिंग सीखें और अभ्यास करें:

HackTricks Training Azure Red Team Expert (AzRTE)

HackTricks का समर्थन करें

- सदस्यता योजनाओं की जांच करें!

- हमारे 💬 Discord समूह या टेलीग्राम समूह में शामिल हों या हमें Twitter 🐦 @hacktricks_live** पर फॉलो करें।**

- हैकिंग ट्रिक्स साझा करें और HackTricks और HackTricks Cloud गिटहब रिपोजिटरी में PRs सबमिट करें।

कुछ एप्लिकेशन उपयोगकर्ता द्वारा डाउनलोड किए गए प्रमाणपत्रों को पसंद नहीं करते, इसलिए कुछ ऐप्स के लिए वेब ट्रैफ़िक का निरीक्षण करने के लिए हमें वास्तव में एप्लिकेशन को डिकंपाइल करना होगा और कुछ चीजें जोड़नी होंगी और फिर से संकलित करना होगा।

स्वचालित

उपकरण https://github.com/shroudedcode/apk-mitm आवश्यक परिवर्तनों को स्वचालित रूप से एप्लिकेशन में करेगा ताकि अनुरोधों को कैप्चर करना शुरू किया जा सके और यह प्रमाणपत्र पिनिंग को भी अक्षम कर देगा (यदि कोई हो)।

मैनुअल

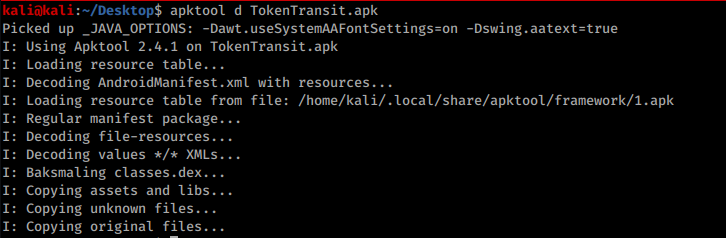

पहले हम ऐप को डिकंपाइल करते हैं: apktool d *file-name*.apk

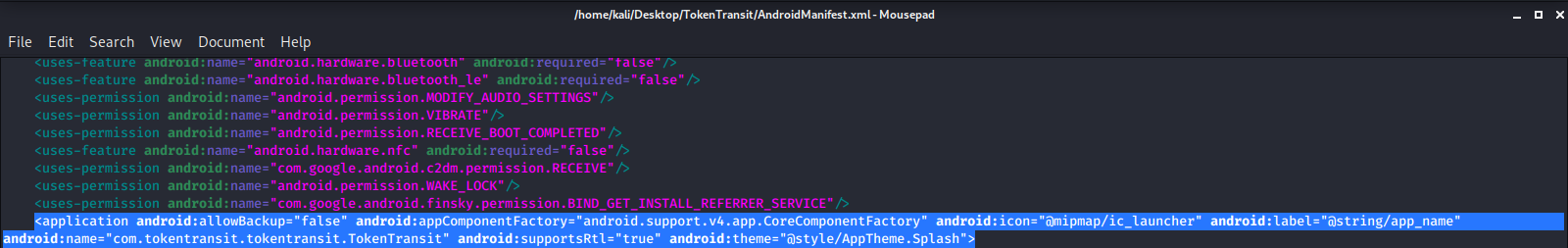

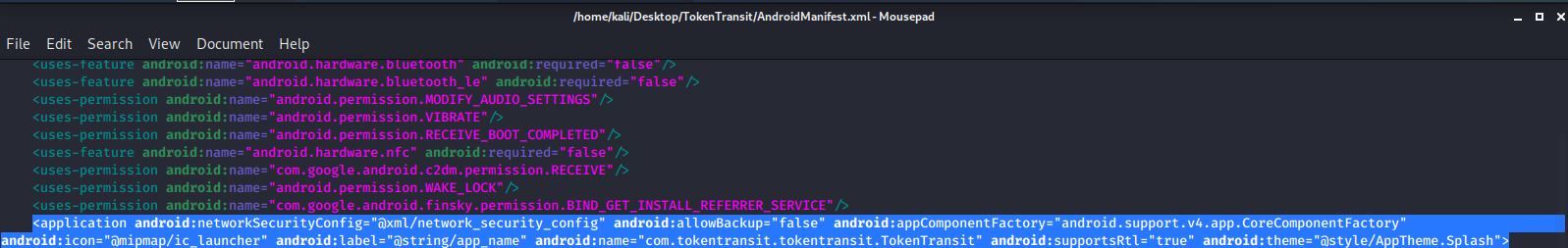

फिर हम Manifest.xml फ़ाइल में जाते हैं और <\application android> टैग तक स्क्रॉल करते हैं और यदि यह पहले से नहीं है तो हम निम्नलिखित पंक्ति जोड़ने जा रहे हैं:

android:networkSecurityConfig="@xml/network_security_config"

जोड़ने से पहले:

जोड़ने के बाद:

अब res/xml फ़ोल्डर में जाएं और network_security_config.xml नाम की फ़ाइल बनाएं/संशोधित करें जिसमें निम्नलिखित सामग्री हो:

<network-security-config>

<base-config>

<trust-anchors>

<!-- Trust preinstalled CAs -->

<certificates src="system" />

<!-- Additionally trust user added CAs -->

<certificates src="user" />

</trust-anchors>

</base-config>

</network-security-config>

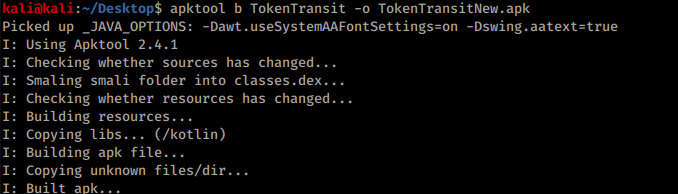

फिर फ़ाइल को सहेजें और सभी निर्देशिकाओं से बाहर निकलें और निम्नलिखित कमांड के साथ apk को फिर से बनाएं: apktool b *folder-name/* -o *output-file.apk*

अंत में, आपको बस नई एप्लिकेशन पर हस्ताक्षर करना है। हस्ताक्षर करने के लिए इस पृष्ठ के अनुभाग को पढ़ें Smali - Decompiling/[Modifying]/Compiling।

Tip

AWS हैकिंग सीखें और अभ्यास करें:

HackTricks Training AWS Red Team Expert (ARTE)

GCP हैकिंग सीखें और अभ्यास करें:HackTricks Training GCP Red Team Expert (GRTE)

Azure हैकिंग सीखें और अभ्यास करें:

HackTricks Training Azure Red Team Expert (AzRTE)

HackTricks का समर्थन करें

- सदस्यता योजनाओं की जांच करें!

- हमारे 💬 Discord समूह या टेलीग्राम समूह में शामिल हों या हमें Twitter 🐦 @hacktricks_live** पर फॉलो करें।**

- हैकिंग ट्रिक्स साझा करें और HackTricks और HackTricks Cloud गिटहब रिपोजिटरी में PRs सबमिट करें।

HackTricks

HackTricks