FZ - NFC

Tip

Apprenez et pratiquez le hacking AWS :

HackTricks Training AWS Red Team Expert (ARTE)

Apprenez et pratiquez le hacking GCP :HackTricks Training GCP Red Team Expert (GRTE)

Apprenez et pratiquez le hacking Azure :

HackTricks Training Azure Red Team Expert (AzRTE)

Soutenir HackTricks

- Vérifiez les plans d’abonnement !

- Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez-nous sur Twitter 🐦 @hacktricks_live.

- Partagez des astuces de hacking en soumettant des PR au HackTricks et HackTricks Cloud dépôts github.

Intro

Pour des informations sur RFID et NFC, consultez la page suivante :

Cartes NFC prises en charge

Caution

En plus des cartes NFC, Flipper Zero prend en charge d’autres types de cartes à haute fréquence telles que plusieurs Mifare Classic et Ultralight et NTAG.

De nouveaux types de cartes NFC seront ajoutés à la liste des cartes prises en charge. Flipper Zero prend en charge les cartes NFC de type A (ISO 14443A) suivantes :

- Cartes bancaires (EMV) — uniquement lecture de l’UID, SAK et ATQA sans sauvegarde.

- Cartes inconnues — lire (UID, SAK, ATQA) et émuler un UID.

Pour les cartes NFC de type B, type F et type V, Flipper Zero peut lire un UID sans le sauvegarder.

Cartes NFC de type A

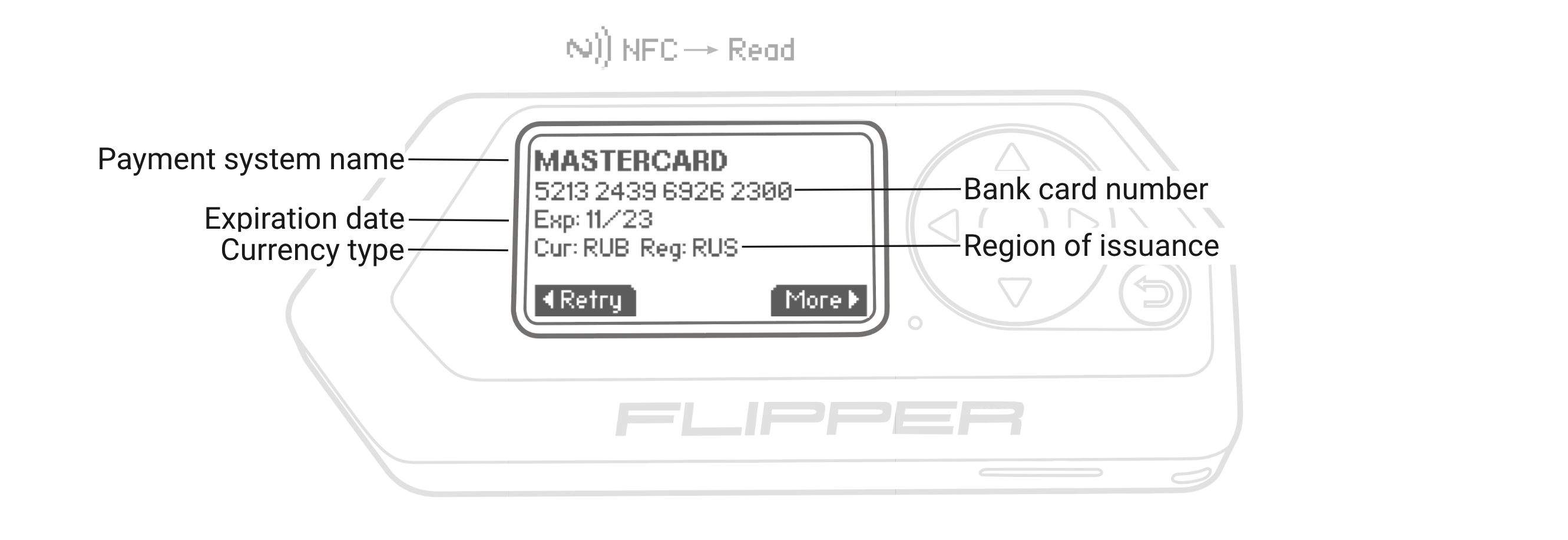

Carte bancaire (EMV)

Flipper Zero ne peut lire qu’un UID, SAK, ATQA et les données stockées sur les cartes bancaires sans sauvegarde.

Écran de lecture de carte bancairePour les cartes bancaires, Flipper Zero ne peut lire les données sans sauvegarde et émulation.

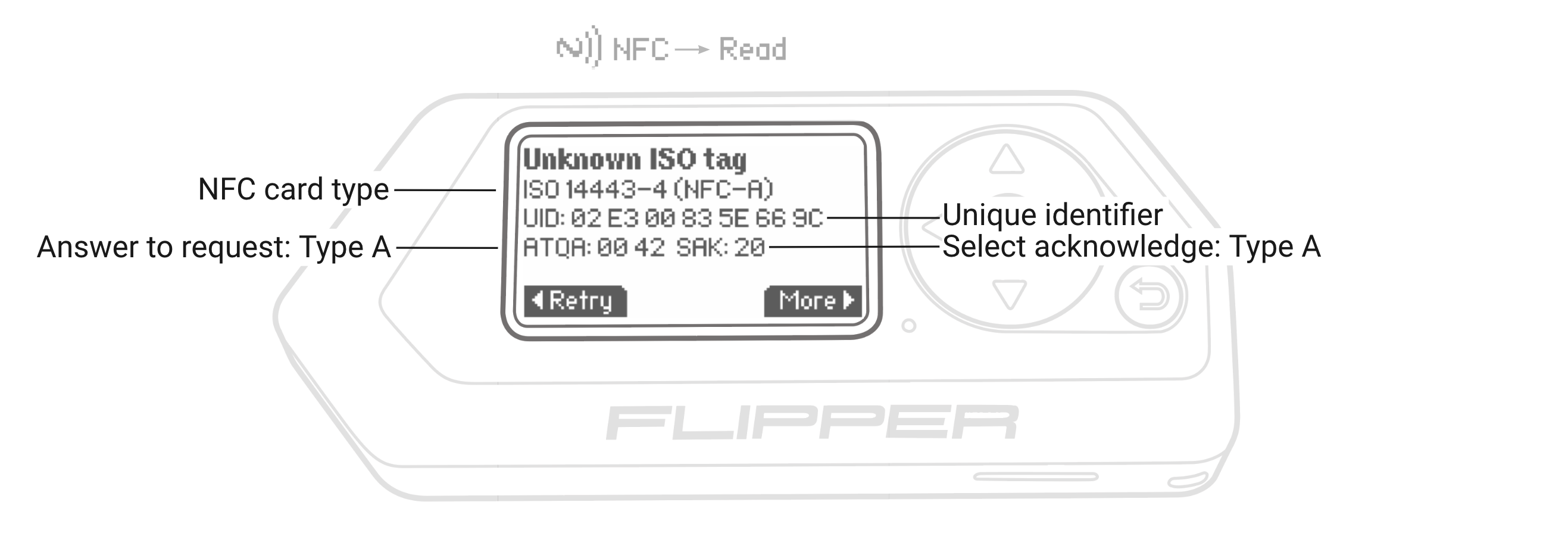

Cartes inconnues

Lorsque Flipper Zero est incapable de déterminer le type de carte NFC, alors seul un UID, SAK et ATQA peuvent être lus et sauvegardés.

Écran de lecture de carte inconnuePour les cartes NFC inconnues, Flipper Zero peut émuler uniquement un UID.

Cartes NFC de types B, F et V

Pour les cartes NFC de types B, F et V, Flipper Zero peut uniquement lire et afficher un UID sans le sauvegarder.

Actions

Pour une introduction sur NFC lisez cette page.

Lire

Flipper Zero peut lire des cartes NFC, cependant, il ne comprend pas tous les protocoles qui sont basés sur ISO 14443. Cependant, puisque l’UID est un attribut de bas niveau, vous pourriez vous retrouver dans une situation où l’UID est déjà lu, mais le protocole de transfert de données de haut niveau est encore inconnu. Vous pouvez lire, émuler et entrer manuellement l’UID en utilisant Flipper pour les lecteurs primitifs qui utilisent l’UID pour l’autorisation.

Lecture de l’UID VS Lecture des Données Internes

.png)

Dans Flipper, la lecture des étiquettes à 13,56 MHz peut être divisée en deux parties :

- Lecture de bas niveau — lit uniquement l’UID, SAK et ATQA. Flipper essaie de deviner le protocole de haut niveau basé sur ces données lues depuis la carte. Vous ne pouvez pas être sûr à 100 % de cela, car c’est juste une supposition basée sur certains facteurs.

- Lecture de haut niveau — lit les données de la mémoire de la carte en utilisant un protocole de haut niveau spécifique. Cela consisterait à lire les données sur un Mifare Ultralight, à lire les secteurs d’un Mifare Classic, ou à lire les attributs de la carte depuis PayPass/Apple Pay.

Lire Spécifique

Dans le cas où Flipper Zero n’est pas capable de trouver le type de carte à partir des données de bas niveau, dans Actions Supplémentaires, vous pouvez sélectionner Lire un Type de Carte Spécifique et indiquer manuellement le type de carte que vous souhaitez lire.

Cartes Bancaires EMV (PayPass, payWave, Apple Pay, Google Pay)

En plus de simplement lire l’UID, vous pouvez extraire beaucoup plus de données d’une carte bancaire. Il est possible d’obtenir le numéro de carte complet (les 16 chiffres à l’avant de la carte), la date de validité, et dans certains cas même le nom du propriétaire ainsi qu’une liste des transactions les plus récentes.

Cependant, vous ne pouvez pas lire le CVV de cette manière (les 3 chiffres au dos de la carte). De plus, les cartes bancaires sont protégées contre les attaques par rejeu, donc les copier avec Flipper et ensuite essayer de l’émuler pour payer quelque chose ne fonctionnera pas.

Références

Tip

Apprenez et pratiquez le hacking AWS :

HackTricks Training AWS Red Team Expert (ARTE)

Apprenez et pratiquez le hacking GCP :HackTricks Training GCP Red Team Expert (GRTE)

Apprenez et pratiquez le hacking Azure :

HackTricks Training Azure Red Team Expert (AzRTE)

Soutenir HackTricks

- Vérifiez les plans d’abonnement !

- Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez-nous sur Twitter 🐦 @hacktricks_live.

- Partagez des astuces de hacking en soumettant des PR au HackTricks et HackTricks Cloud dépôts github.

HackTricks

HackTricks