Threat Modeling

Tip

Μάθετε & εξασκηθείτε στο AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

Μάθετε & εξασκηθείτε στο GCP Hacking:HackTricks Training GCP Red Team Expert (GRTE)

Μάθετε & εξασκηθείτε στο Azure Hacking:

HackTricks Training Azure Red Team Expert (AzRTE)

Υποστηρίξτε το HackTricks

- Ελέγξτε τα σχέδια συνδρομής!

- Εγγραφείτε στην 💬 ομάδα Discord ή στην ομάδα telegram ή ακολουθήστε μας στο Twitter 🐦 @hacktricks_live.

- Μοιραστείτε κόλπα hacking υποβάλλοντας PRs στα HackTricks και HackTricks Cloud github repos.

Threat Modeling

Καλώς ήρθατε στον ολοκληρωμένο οδηγό του HackTricks για το Threat Modeling! Ξεκινήστε μια εξερεύνηση αυτού του κρίσιμου τομέα της κυβερνοασφάλειας, όπου εντοπίζουμε, κατανοούμε και στρατηγούμε ενάντια σε πιθανές ευπάθειες σε ένα σύστημα. Αυτό το νήμα χρησιμεύει ως οδηγός βήμα προς βήμα γεμάτος με παραδείγματα από τον πραγματικό κόσμο, χρήσιμο λογισμικό και εύκολες προς κατανόηση εξηγήσεις. Ιδανικό για αρχάριους και έμπειρους επαγγελματίες που επιθυμούν να ενισχύσουν τις άμυνες κυβερνοασφάλειας τους.

Commonly Used Scenarios

- Software Development: Ως μέρος του Secure Software Development Life Cycle (SSDLC), το threat modeling βοηθά στην εντοπισμό πιθανών πηγών ευπαθειών στα πρώτα στάδια της ανάπτυξης.

- Penetration Testing: Το Penetration Testing Execution Standard (PTES) απαιτεί threat modeling για την κατανόηση των ευπαθειών του συστήματος πριν από την εκτέλεση της δοκιμής.

Threat Model in a Nutshell

Ένα Threat Model συνήθως απεικονίζεται ως διάγραμμα, εικόνα ή κάποια άλλη μορφή οπτικής απεικόνισης που απεικονίζει την προγραμματισμένη αρχιτεκτονική ή την υπάρχουσα κατασκευή μιας εφαρμογής. Έχει ομοιότητες με ένα διάγραμμα ροής δεδομένων, αλλά η βασική διάκριση έγκειται στο σχεδιασμό του που επικεντρώνεται στην ασφάλεια.

Τα threat models συχνά περιλαμβάνουν στοιχεία που σημειώνονται με κόκκινο, συμβολίζοντας πιθανές ευπάθειες, κινδύνους ή εμπόδια. Για να απλοποιηθεί η διαδικασία εντοπισμού κινδύνων, χρησιμοποιείται η τριάδα CIA (Confidentiality, Integrity, Availability), που αποτελεί τη βάση πολλών μεθοδολογιών threat modeling, με το STRIDE να είναι μία από τις πιο κοινές. Ωστόσο, η επιλεγμένη μεθοδολογία μπορεί να διαφέρει ανάλογα με το συγκεκριμένο πλαίσιο και τις απαιτήσεις.

The CIA Triad

Η τριάδα CIA είναι ένα ευρέως αναγνωρισμένο μοντέλο στον τομέα της ασφάλειας πληροφοριών, που σημαίνει Confidentiality, Integrity και Availability. Αυτοί οι τρεις πυλώνες αποτελούν τη βάση πάνω στην οποία έχουν οικοδομηθεί πολλά μέτρα και πολιτικές ασφάλειας, συμπεριλαμβανομένων των μεθοδολογιών threat modeling.

- Confidentiality: Διασφάλιση ότι τα δεδομένα ή το σύστημα δεν αποκτώνται από μη εξουσιοδοτημένα άτομα. Αυτό είναι ένα κεντρικό στοιχείο της ασφάλειας, απαιτώντας κατάλληλους ελέγχους πρόσβασης, κρυπτογράφηση και άλλα μέτρα για την αποτροπή διαρροών δεδομένων.

- Integrity: Η ακρίβεια, η συνέπεια και η αξιοπιστία των δεδομένων κατά τη διάρκεια του κύκλου ζωής τους. Αυτή η αρχή διασφαλίζει ότι τα δεδομένα δεν τροποποιούνται ή παραποιούνται από μη εξουσιοδοτημένα μέρη. Συχνά περιλαμβάνει checksums, hashing και άλλες μεθόδους επαλήθευσης δεδομένων.

- Availability: Αυτό διασφαλίζει ότι τα δεδομένα και οι υπηρεσίες είναι προσβάσιμα σε εξουσιοδοτημένους χρήστες όταν χρειάζεται. Αυτό συχνά περιλαμβάνει πλεονασμό, αντοχή σε σφάλματα και ρυθμίσεις υψηλής διαθεσιμότητας για να διατηρούνται τα συστήματα σε λειτουργία ακόμη και μπροστά σε διαταραχές.

Threat Modeling Methodlogies

- STRIDE: Αναπτυγμένο από τη Microsoft, το STRIDE είναι ένα ακρωνύμιο για Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, and Elevation of Privilege. Κάθε κατηγορία αντιπροσωπεύει έναν τύπο απειλής, και αυτή η μεθοδολογία χρησιμοποιείται συνήθως στη φάση σχεδιασμού ενός προγράμματος ή συστήματος για την αναγνώριση πιθανών απειλών.

- DREAD: Αυτή είναι μια άλλη μεθοδολογία από τη Microsoft που χρησιμοποιείται για την εκτίμηση κινδύνου των αναγνωρισμένων απειλών. Το DREAD σημαίνει Damage potential, Reproducibility, Exploitability, Affected users, and Discoverability. Κάθε ένας από αυτούς τους παράγοντες βαθμολογείται, και το αποτέλεσμα χρησιμοποιείται για την προτεραιοποίηση των αναγνωρισμένων απειλών.

- PASTA (Process for Attack Simulation and Threat Analysis): Αυτή είναι μια επταβάθμια, risk-centric μεθοδολογία. Περιλαμβάνει τον καθορισμό και την αναγνώριση των στόχων ασφάλειας, τη δημιουργία τεχνικού πεδίου, την αποσύνθεση εφαρμογής, την ανάλυση απειλών, την ανάλυση ευπαθειών και την εκτίμηση κινδύνου/triage.

- Trike: Αυτή είναι μια μεθοδολογία βασισμένη στον κίνδυνο που επικεντρώνεται στην άμυνα των περιουσιακών στοιχείων. Ξεκινά από μια οπτική διαχείρισης κινδύνου και εξετάζει τις απειλές και τις ευπάθειες σε αυτό το πλαίσιο.

- VAST (Visual, Agile, and Simple Threat modeling): Αυτή η προσέγγιση στοχεύει να είναι πιο προσβάσιμη και ενσωματώνεται σε περιβάλλοντα Agile ανάπτυξης. Συνδυάζει στοιχεία από τις άλλες μεθοδολογίες και επικεντρώνεται σε οπτικές αναπαραστάσεις απειλών.

- OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation): Αναπτυγμένο από το CERT Coordination Center, αυτό το πλαίσιο προορίζεται για εκτίμηση οργανωτικού κινδύνου παρά για συγκεκριμένα συστήματα ή λογισμικό.

Tools

Υπάρχουν αρκετά εργαλεία και λύσεις λογισμικού διαθέσιμα που μπορούν να βοηθήσουν στη δημιουργία και διαχείριση threat models. Ακολουθούν μερικά που μπορεί να εξετάσετε.

SpiderSuite

Ένας προηγμένος διασυνοριακός και πολυλειτουργικός GUI web spider/crawler για επαγγελματίες κυβερνοασφάλειας. Το Spider Suite μπορεί να χρησιμοποιηθεί για χαρτογράφηση και ανάλυση επιφάνειας επίθεσης.

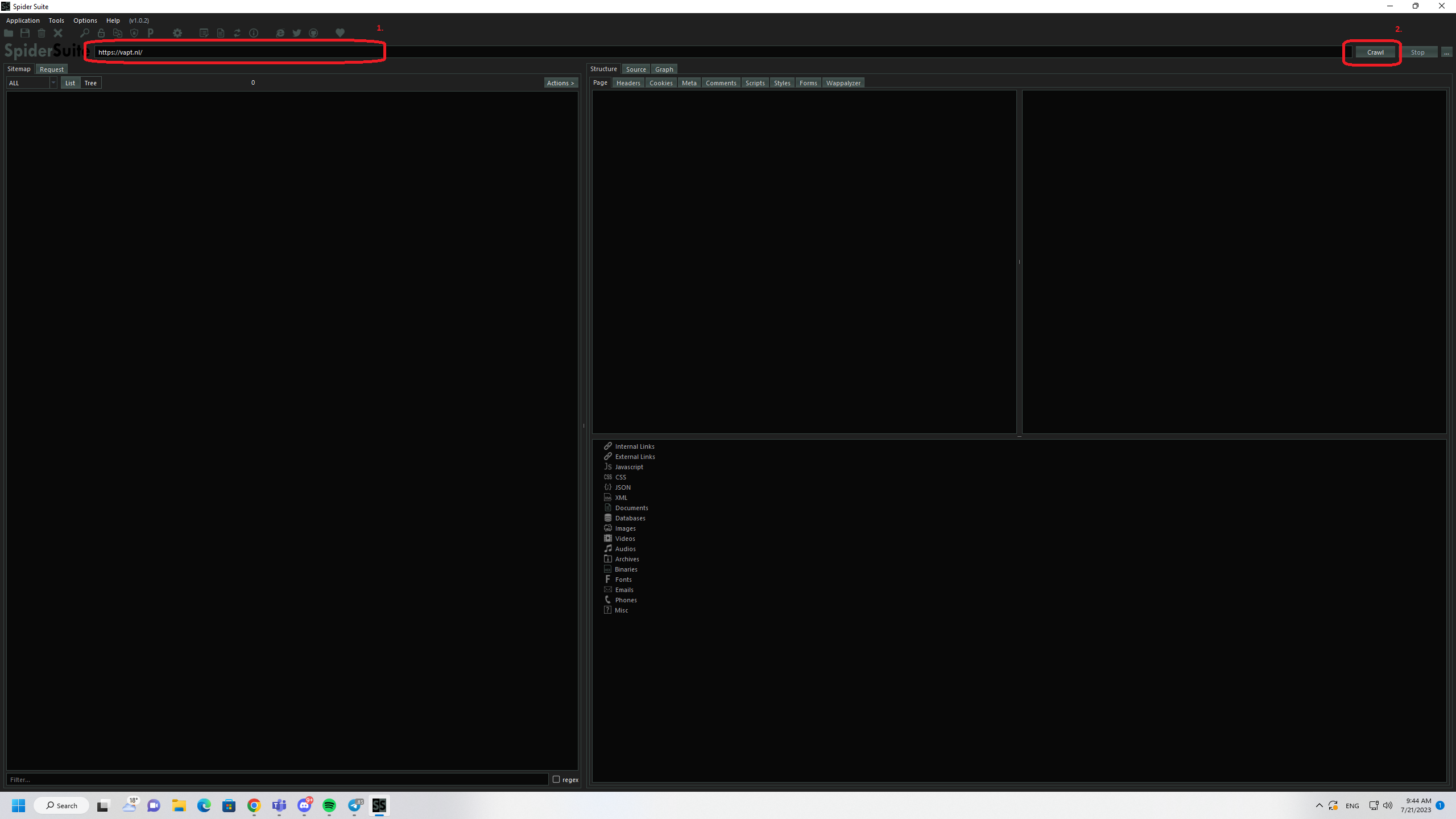

Usage

- Επιλέξτε μια διεύθυνση URL και Craw

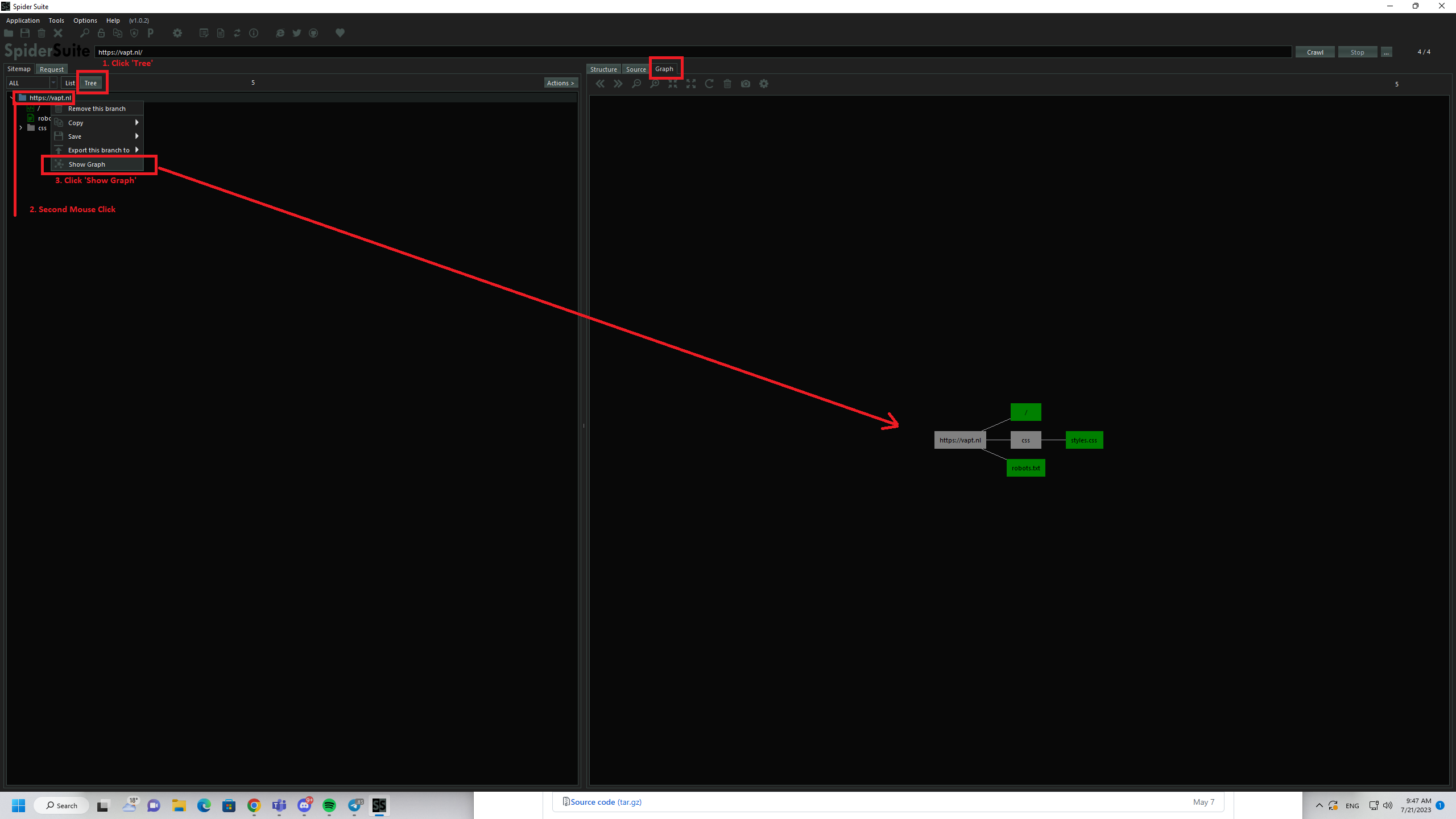

- Δείτε το Γράφημα

OWASP Threat Dragon

Ένα έργο ανοιχτού κώδικα από το OWASP, το Threat Dragon είναι τόσο μια διαδικτυακή όσο και μια επιτραπέζια εφαρμογή που περιλαμβάνει διάγραμμα συστήματος καθώς και μια μηχανή κανόνων για αυτόματη δημιουργία απειλών/μετριασμών.

Usage

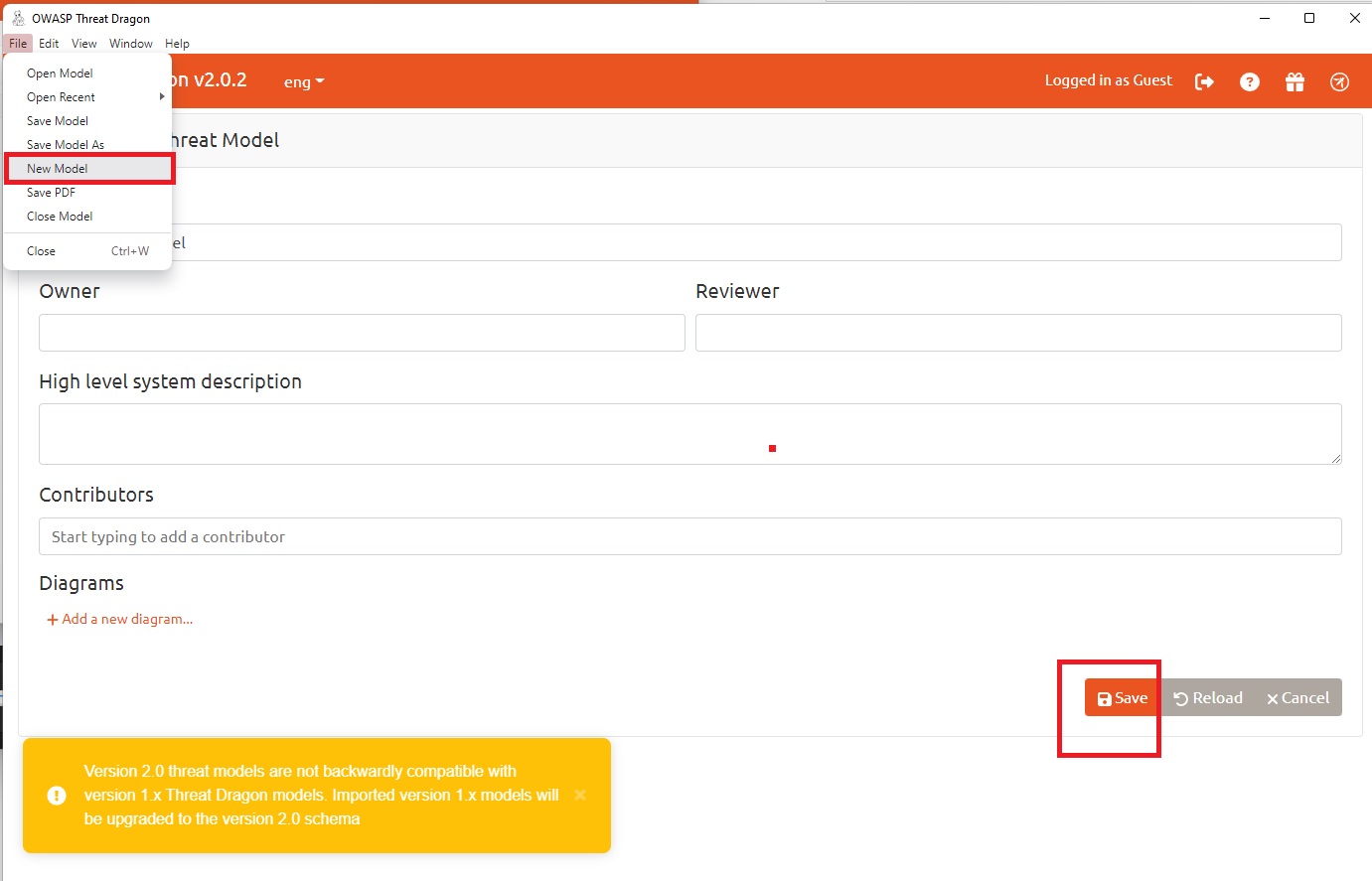

- Δημιουργία Νέου Έργου

Μερικές φορές μπορεί να φαίνεται έτσι:

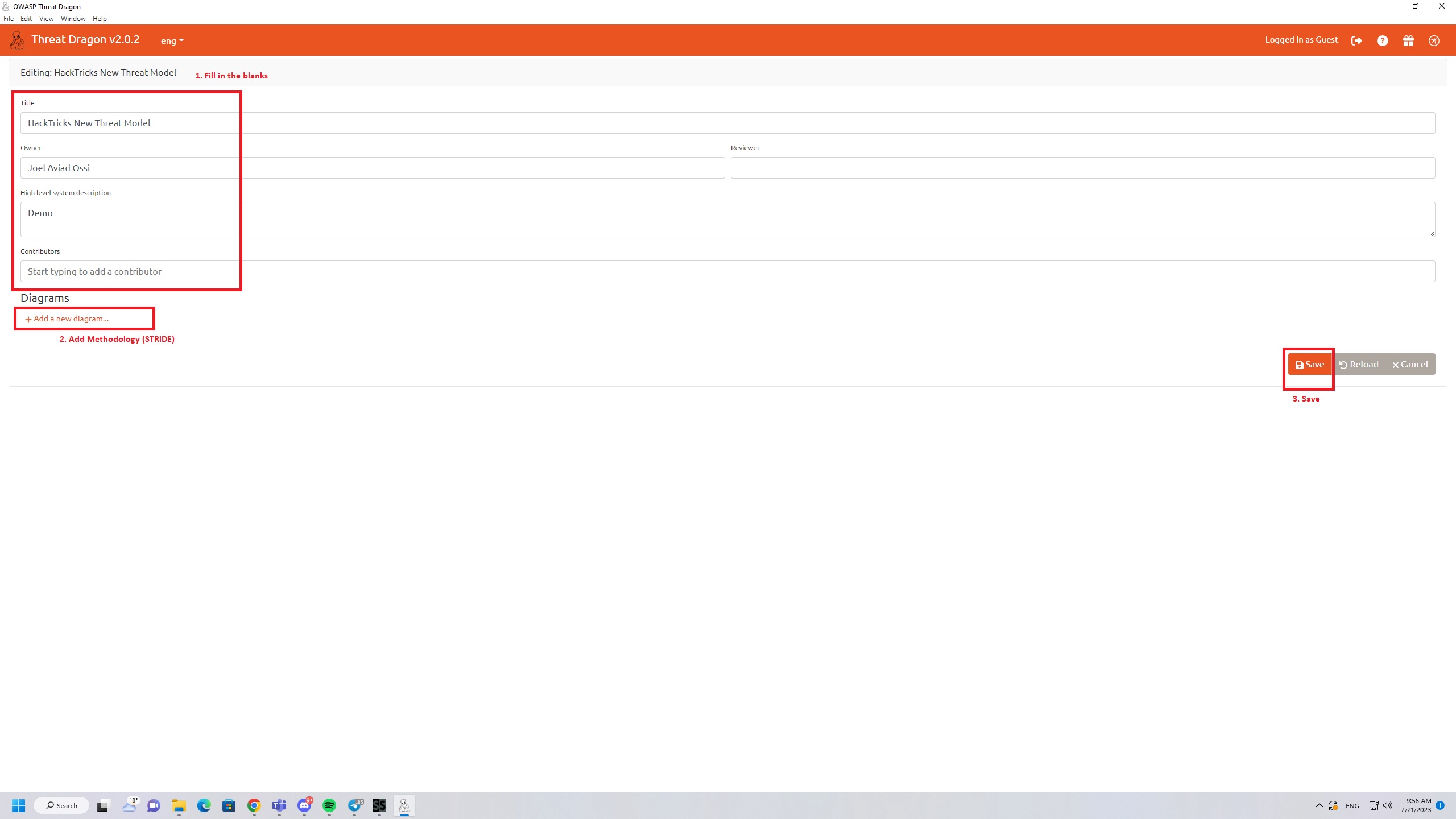

- Εκκίνηση Νέου Έργου

- Αποθήκευση του Νέου Έργου

- Δημιουργήστε το μοντέλο σας

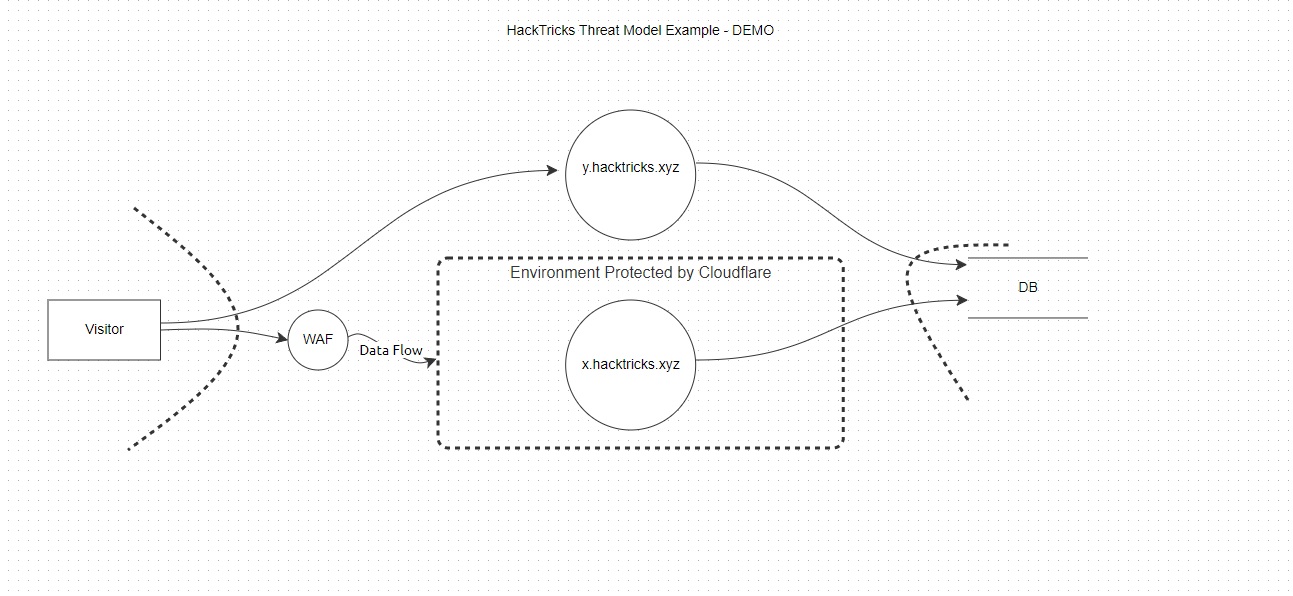

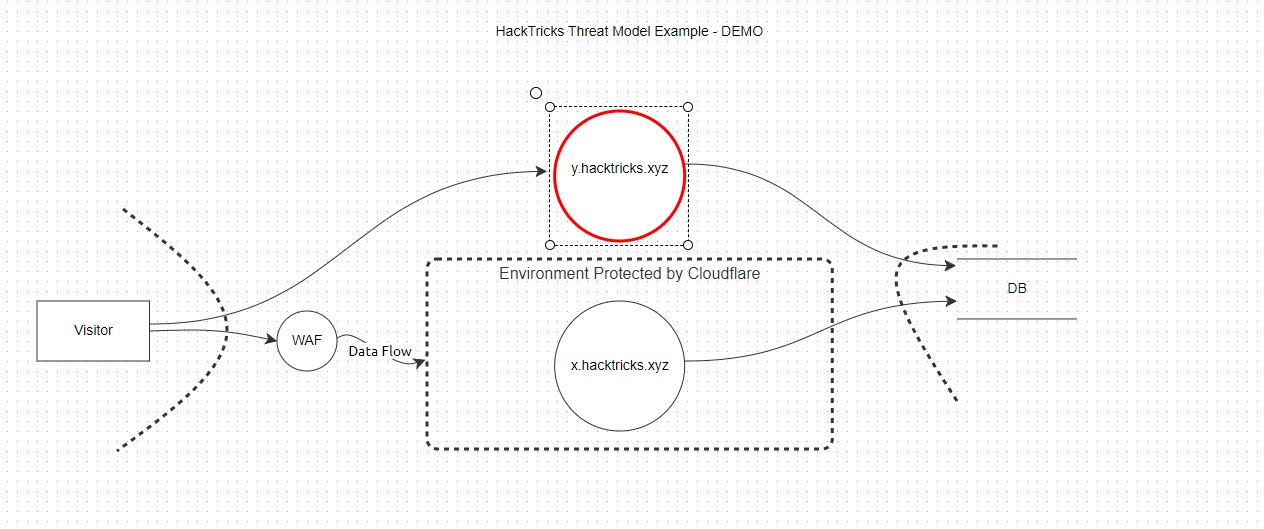

Μπορείτε να χρησιμοποιήσετε εργαλεία όπως το SpiderSuite Crawler για να σας δώσουν έμπνευση, ένα βασικό μοντέλο θα έμοιαζε κάπως έτσι

Μια μικρή εξήγηση για τις οντότητες:

- Process (Η οντότητα αυτή καθαυτή όπως Webserver ή web functionality)

- Actor (Ένα άτομο όπως ένας Επισκέπτης Ιστοσελίδας, Χρήστης ή Διαχειριστής)

- Data Flow Line (Δείκτης Αλληλεπίδρασης)

- Trust Boundary (Διαφορετικά τμήματα ή πεδία δικτύου.)

- Store (Πράγματα όπου αποθηκεύονται τα δεδομένα όπως Βάσεις Δεδομένων)

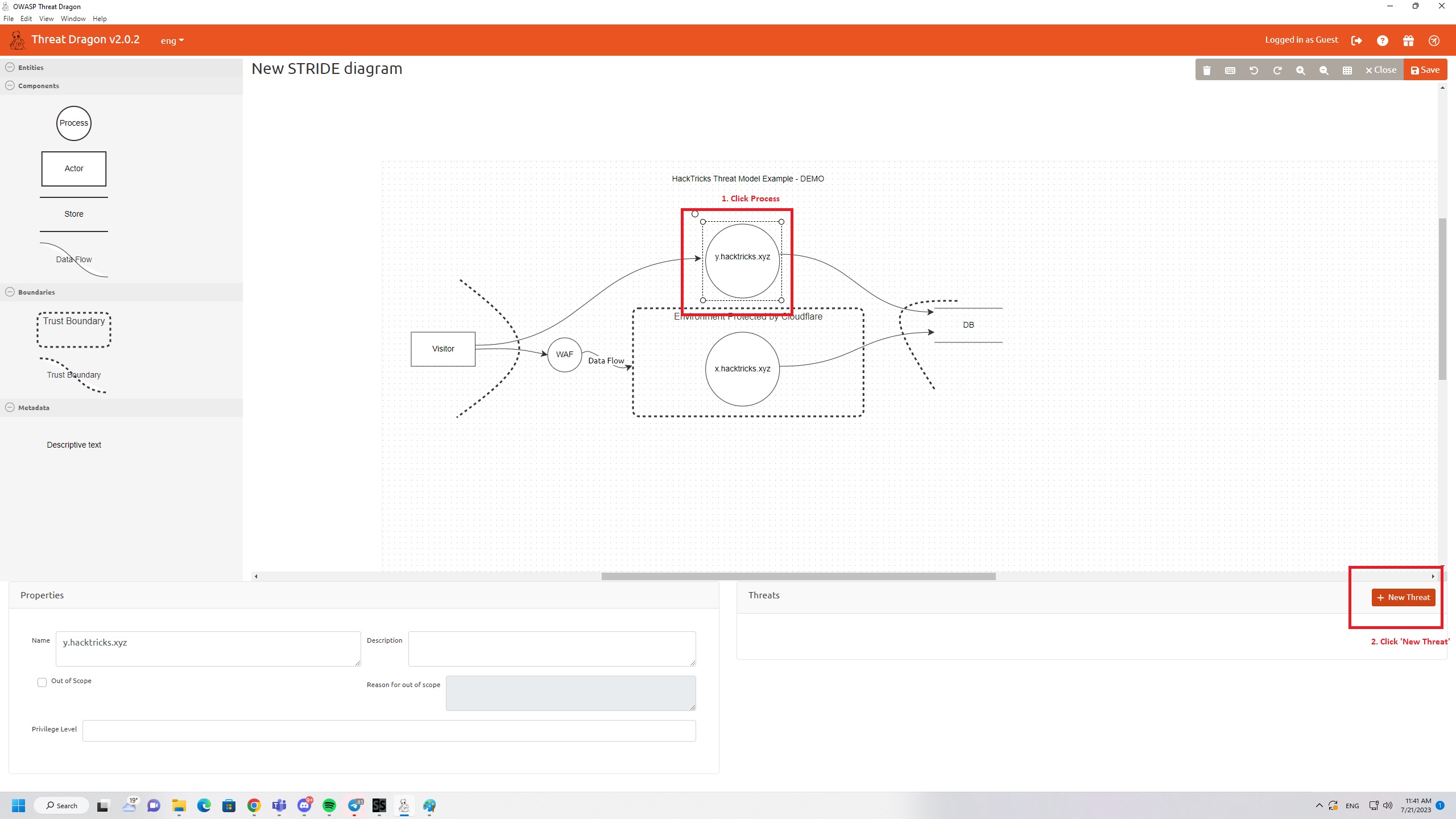

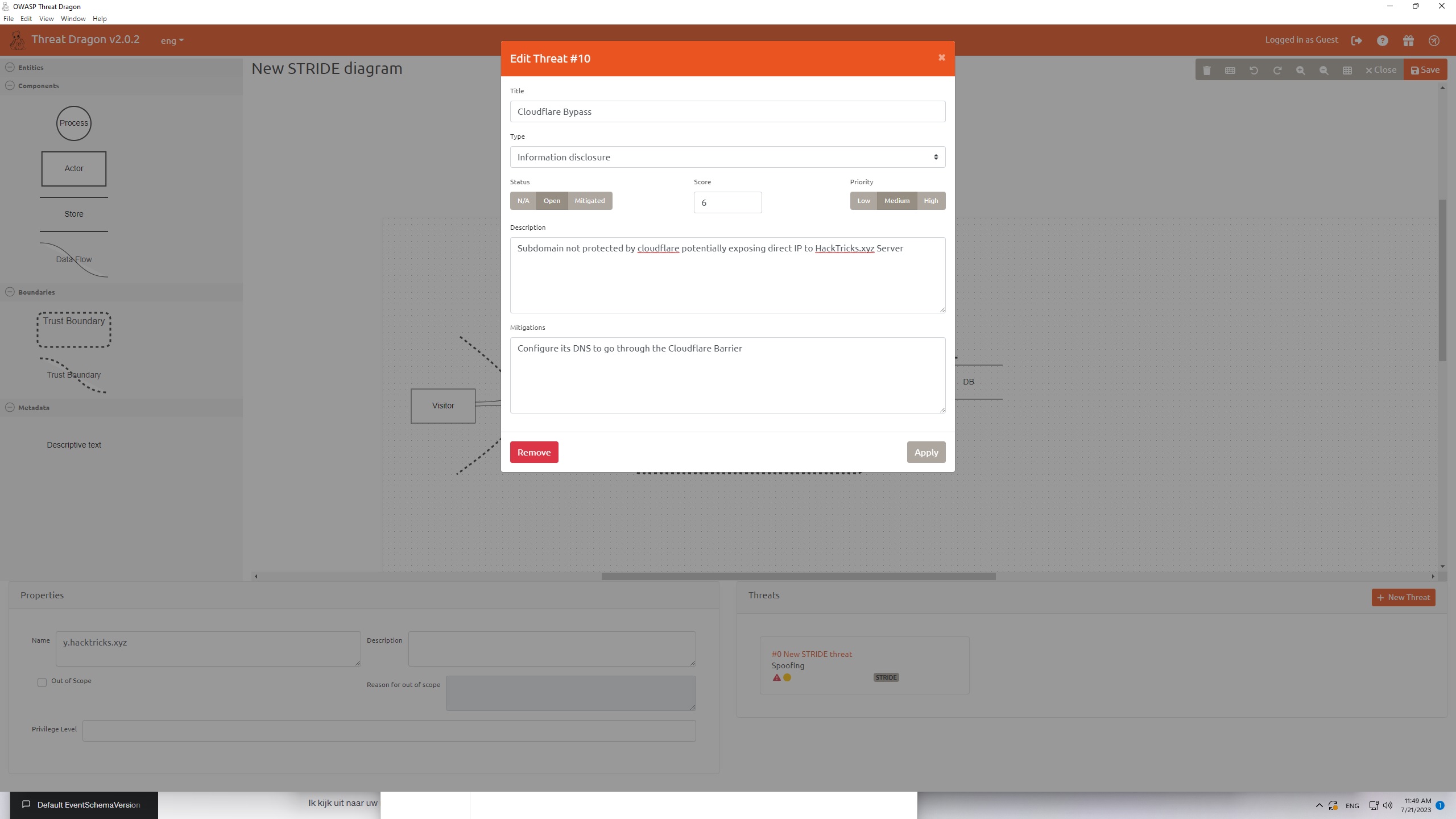

- Δημιουργία μιας Απειλής (Βήμα 1)

Πρώτα πρέπει να επιλέξετε το επίπεδο στο οποίο θέλετε να προσθέσετε μια απειλή

Τώρα μπορείτε να δημιουργήσετε την απειλή

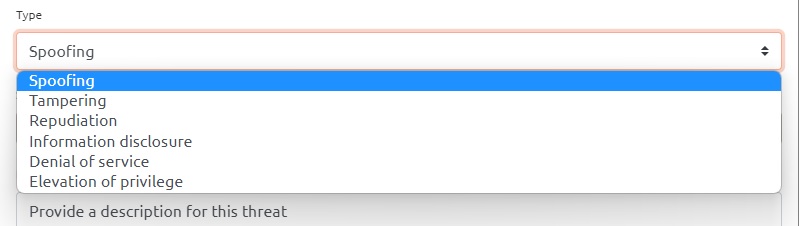

Λάβετε υπόψη ότι υπάρχει διαφορά μεταξύ Απειλών Ηθοποιών και Απειλών Διαδικασίας. Αν προσθέσετε μια απειλή σε έναν Ηθοποιό, τότε θα μπορείτε να επιλέξετε μόνο “Spoofing” και “Repudiation”. Ωστόσο, στο παράδειγμά μας προσθέτουμε απειλή σε μια οντότητα Διαδικασίας, οπότε θα δούμε αυτό στο πλαίσιο δημιουργίας απειλής:

- Έγινε

Τώρα το ολοκληρωμένο μοντέλο σας θα πρέπει να φαίνεται κάπως έτσι. Και έτσι δημιουργείτε ένα απλό threat model με το OWASP Threat Dragon.

Microsoft Threat Modeling Tool

Αυτό είναι ένα δωρεάν εργαλείο από τη Microsoft που βοηθά στην αναγνώριση απειλών στη φάση σχεδιασμού των έργων λογισμικού. Χρησιμοποιεί τη μεθοδολογία STRIDE και είναι ιδιαίτερα κατάλληλο για εκείνους που αναπτύσσουν στην πλατφόρμα της Microsoft.

Tip

Μάθετε & εξασκηθείτε στο AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

Μάθετε & εξασκηθείτε στο GCP Hacking:HackTricks Training GCP Red Team Expert (GRTE)

Μάθετε & εξασκηθείτε στο Azure Hacking:

HackTricks Training Azure Red Team Expert (AzRTE)

Υποστηρίξτε το HackTricks

- Ελέγξτε τα σχέδια συνδρομής!

- Εγγραφείτε στην 💬 ομάδα Discord ή στην ομάδα telegram ή ακολουθήστε μας στο Twitter 🐦 @hacktricks_live.

- Μοιραστείτε κόλπα hacking υποβάλλοντας PRs στα HackTricks και HackTricks Cloud github repos.

HackTricks

HackTricks