Tip

Leer en oefen AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

Leer en oefen GCP Hacking:HackTricks Training GCP Red Team Expert (GRTE)

Leer en oefen Azure Hacking:

HackTricks Training Azure Red Team Expert (AzRTE)

Ondersteun HackTricks

- Kyk na die subskripsie planne!

- Sluit aan by die 💬 Discord groep of die telegram groep of volg ons op Twitter 🐦 @hacktricks_live.

- Deel hacking truuks deur PRs in te dien na die HackTricks en HackTricks Cloud github repos.

Sommige toepassings hou nie van gebruikersafgelaaide sertifikate nie, so om webverkeer vir sommige toepassings te inspekteer, moet ons eintlik die toepassing dekompileer, ’n paar dinge byvoeg en dit weer compileer.

Outomaties

Die hulpmiddel https://github.com/shroudedcode/apk-mitm sal outomaties die nodige veranderinge aan die toepassing maak om die versoeke te begin vasvang en sal ook sertifikaat-pinning deaktiveer (indien enige).

Handmatig

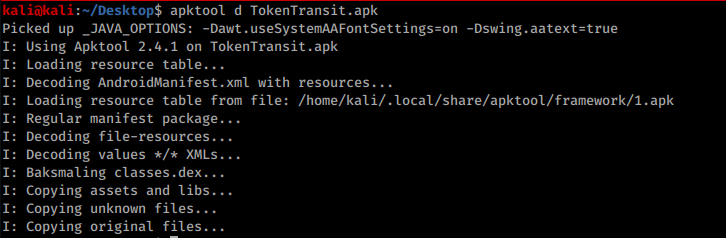

Eerstens dekompileer ons die app: apktool d *file-name*.apk

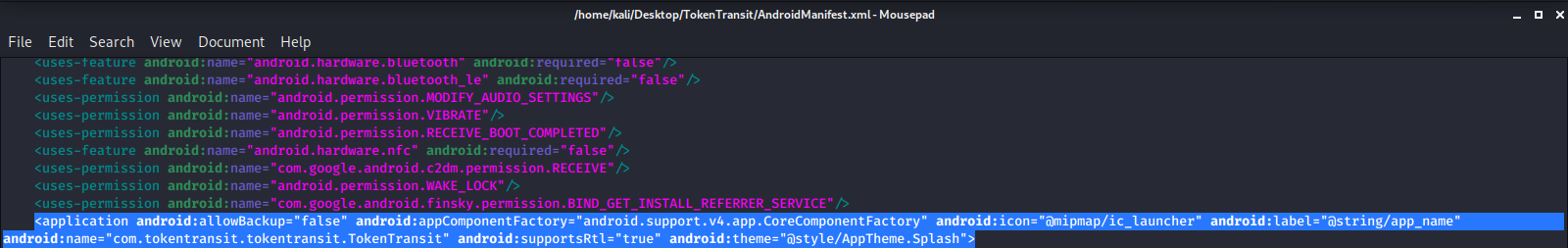

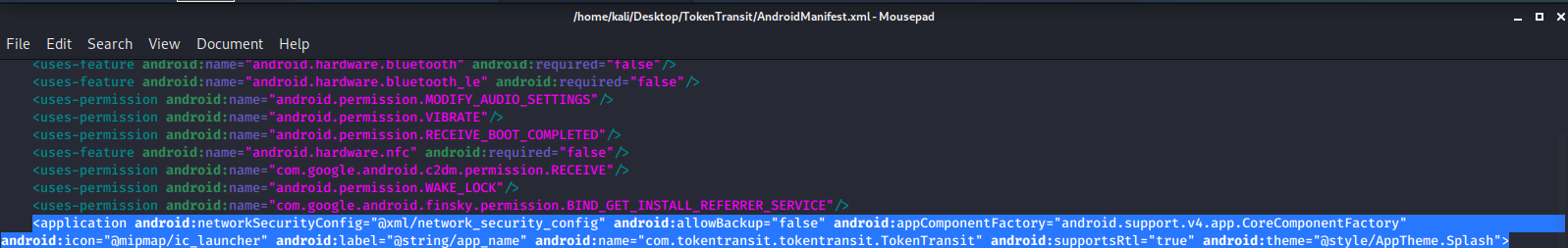

Dan gaan ons in die Manifest.xml-lêer en blaai af na die <\application android>-tag en ons gaan die volgende lyn byvoeg as dit nog nie daar is nie:

android:networkSecurityConfig="@xml/network_security_config"

Voor toevoeging:

Na toevoeging:

Gaan nou in die res/xml-map en skep/wysig ’n lêer genaamd network_security_config.xml met die volgende inhoud:

<network-security-config>

<base-config>

<trust-anchors>

<!-- Trust preinstalled CAs -->

<certificates src="system" />

<!-- Additionally trust user added CAs -->

<certificates src="user" />

</trust-anchors>

</base-config>

</network-security-config>

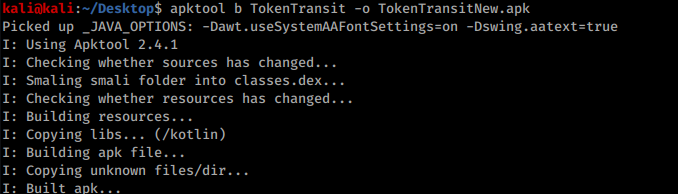

Dan stoor die lêer en gaan uit al die gidse uit en herbou die apk met die volgende opdrag: apktool b *folder-name/* -o *output-file.apk*

Laastens, moet jy net die nuwe aansoek teken. Lees hierdie afdeling van die bladsy Smali - Decompiling/[Modifying]/Compiling om te leer hoe om dit te teken.

Tip

Leer en oefen AWS Hacking:

HackTricks Training AWS Red Team Expert (ARTE)

Leer en oefen GCP Hacking:HackTricks Training GCP Red Team Expert (GRTE)

Leer en oefen Azure Hacking:

HackTricks Training Azure Red Team Expert (AzRTE)

Ondersteun HackTricks

- Kyk na die subskripsie planne!

- Sluit aan by die 💬 Discord groep of die telegram groep of volg ons op Twitter 🐦 @hacktricks_live.

- Deel hacking truuks deur PRs in te dien na die HackTricks en HackTricks Cloud github repos.

HackTricks

HackTricks